Категории

Приложение

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Примечание: this_feature_currently_requires_accessing_site_using_safari

Категории

Информационный раздел

-

This site is explicitly against the distribution of illegal substances and any illegal activity. The administration is not responsible for the content posted by users. The administration of the resource is monitoring the posted content and takes measures to prevent publications that potentially violate the law. You can submit a complaint on a publication through the dedicated feedback form.

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нём некорректно.

Вам необходимо обновить браузер или попробовать использовать другой.

Вам необходимо обновить браузер или попробовать использовать другой.

Обновить

Новое

Сортировка

Вид

бесплатный впн

Иллюзия защиты: бесплатный VPN и его разрушительные последствия Многие пользователи задаются вопросом: «Зачем платить за VPN, когда есть бесплатные варианты?» Однако действительно ли бесплатные VPN полностью бесплатны? Согласно недавнему отчёту «Лаборатории Касперского», реальность такова, что за бесплатными услугами часто скрываются ловушки, и в данном случае это было наглядно продемонстрировано несколькими крупными инцидентами.

Так, в мае 2024 года ФБР совместно с правоохранительными органами разоблачило ботнет 911 S5, охватывающий 19 миллионов уникальных IP-адресов в более чем 190 странах. Создатели этого ботнета использовали несколько бесплатных VPN-сервисов, таких как MaskVPN, DewVPN, PaladinVPN, ProxyGate, ShieldVPN и ShineVPN. Пользователи, установившие эти приложения, невольно превращали свои устройства в прокси-серверы для передачи чужого трафика.

Эти прокси-серверы использовались киберпреступниками для различных незаконных действий, таких как кибератаки, отмывание денег и массовые мошенничества. Таким образом, пользователи бесплатных VPN становились соучастниками цифровых преступлений, поскольку их устройства использовались без их ведома.

Ботнет 911 S5 начал свою деятельность в мае 2014 года, а бесплатные VPN-приложения, на которых он был построен, циркулировали в сети с 2011 года. В 2022 году правоохранители временно закрыли ботнет, но он быстро возродился под новым именем — CloudRouter.

Наконец, в мае 2024 года ФБР удалось не только разоблачить инфраструктуру ботнета, но и задержать его организаторов. За время своей деятельности ботнет принёс своим создателям почти 100 миллионов долларов, а ущерб жертвам и вовсе составил несколько миллиардов.

Подобные случаи не ограничиваются ботнетом 911 S5. В марте 2024 года была раскрыта аналогичная схема, включающая несколько десятков приложений, опубликованных в Google Play, среди которых было множество бесплатных VPN. Среди них: Lite VPN, Byte Blade VPN, BlazeStride, FastFly VPN и другие. Эти приложения также превращали устройства пользователей в прокси-серверы для передачи чужого трафика.

Сейчас вышеперечисленные VPN-приложения недоступны в Google Play, но они продолжают распространяться в других местах, таких как альтернативный магазин приложений APKPure. Эти приложения могут появляться под разными именами и разработчиками, что затрудняет их обнаружение и уда Случаи заражения VPN-приложений показывают, что бесплатные услуги могут нести скрытые риски. Если есть необходимость в VPN для защиты соединения, но нет желания платить за услугу, стоит рассмотреть использование проверенных бесплатных версий от крупных надёжных компаний. Они обеспечивают безопасность, хотя и могут иметь ограничения по объёму трафика или другим параметрам.

Тем не менее, лучшим вариантом всегда остаётся покупка платной подписки на хороший и качественный VPN. Платные VPN-сервисы часто предоставляют высокую скорость, надёжную защиту и дополнительные функции безопасности. Подписка на платный VPN позволяет избежать множества рисков, связанных с бесплатными услугами, и обеспечивает лучший уровень защиты и конфиденциальности.

Так, в мае 2024 года ФБР совместно с правоохранительными органами разоблачило ботнет 911 S5, охватывающий 19 миллионов уникальных IP-адресов в более чем 190 странах. Создатели этого ботнета использовали несколько бесплатных VPN-сервисов, таких как MaskVPN, DewVPN, PaladinVPN, ProxyGate, ShieldVPN и ShineVPN. Пользователи, установившие эти приложения, невольно превращали свои устройства в прокси-серверы для передачи чужого трафика.

Эти прокси-серверы использовались киберпреступниками для различных незаконных действий, таких как кибератаки, отмывание денег и массовые мошенничества. Таким образом, пользователи бесплатных VPN становились соучастниками цифровых преступлений, поскольку их устройства использовались без их ведома.

Ботнет 911 S5 начал свою деятельность в мае 2014 года, а бесплатные VPN-приложения, на которых он был построен, циркулировали в сети с 2011 года. В 2022 году правоохранители временно закрыли ботнет, но он быстро возродился под новым именем — CloudRouter.

Наконец, в мае 2024 года ФБР удалось не только разоблачить инфраструктуру ботнета, но и задержать его организаторов. За время своей деятельности ботнет принёс своим создателям почти 100 миллионов долларов, а ущерб жертвам и вовсе составил несколько миллиардов.

Подобные случаи не ограничиваются ботнетом 911 S5. В марте 2024 года была раскрыта аналогичная схема, включающая несколько десятков приложений, опубликованных в Google Play, среди которых было множество бесплатных VPN. Среди них: Lite VPN, Byte Blade VPN, BlazeStride, FastFly VPN и другие. Эти приложения также превращали устройства пользователей в прокси-серверы для передачи чужого трафика.

Сейчас вышеперечисленные VPN-приложения недоступны в Google Play, но они продолжают распространяться в других местах, таких как альтернативный магазин приложений APKPure. Эти приложения могут появляться под разными именами и разработчиками, что затрудняет их обнаружение и уда Случаи заражения VPN-приложений показывают, что бесплатные услуги могут нести скрытые риски. Если есть необходимость в VPN для защиты соединения, но нет желания платить за услугу, стоит рассмотреть использование проверенных бесплатных версий от крупных надёжных компаний. Они обеспечивают безопасность, хотя и могут иметь ограничения по объёму трафика или другим параметрам.

Тем не менее, лучшим вариантом всегда остаётся покупка платной подписки на хороший и качественный VPN. Платные VPN-сервисы часто предоставляют высокую скорость, надёжную защиту и дополнительные функции безопасности. Подписка на платный VPN позволяет избежать множества рисков, связанных с бесплатными услугами, и обеспечивает лучший уровень защиты и конфиденциальности.

Сейчас можно и купить фуфло.

Кибербезопасность. Как мы оставляем цифровые отпечатки в сети.

[Специально для OMNIA]

Обсуждение современного финансового кибермошенничества

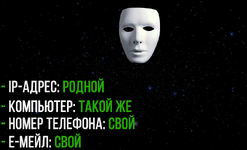

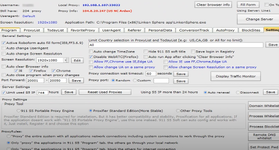

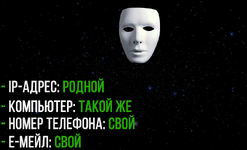

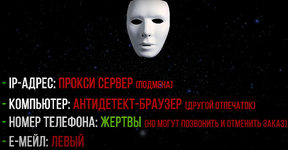

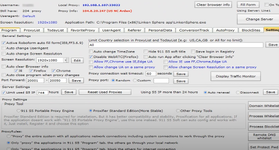

Анти-фрод. Система должна вывести злоумышленника и предотвратить кражу денег с кредитной карты или попросту отклонить транзакцию. Если у вас cворвали карту, то дело банка и антифрод-системы это чтобы с нее невозможно было украсть деньги. Чтобы при проведении какой-либо транзакции Злоумышленнику выдала какая-либо ошибка о том, что данная транзакция невозможна. Вот в этом и суть антифрод-системы. Система анти-мошенничества. Всякий раз, когда вы вводите свою кредитную карту на каком-либо сайте, работают сотни атрибутов, которые проявляют различные факторы. Чтобы отличить мошенника от добропорядочного покупателя, используются так называемые маски. Система проверяет маску пользователя, его цифровой профиль. Если эта маска известна как легитимная, или если она новая и уникальна, то система не будет бить тревогу. Пользователь с такой маской считается добропорядочным, а его запрос, например, попытка оплатить чужой карты технику в интернете, удовлетворяется без проволочек.

.

.

Если же цифровое удостоверение пользователя вызывает подозрение, транзакция будет отменена или отложена, пока ее не проверят вручную.

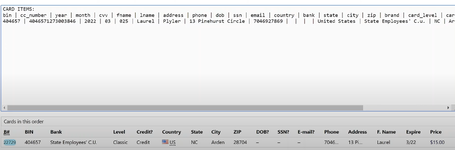

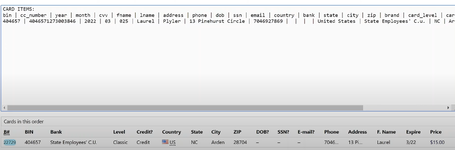

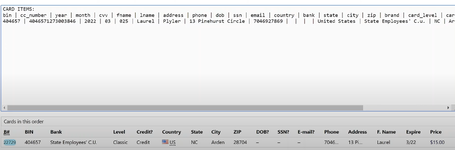

Для дополнительной аутентификации у пользователя могут запросить более подробные сведения, например, ZIP-код, SSN-номер, номер социального страхования, который выдают только в Америке, или еще более подробные данные, например, девичью фамилию матери. В некоторых случаях сотрудники магазина даже звонят покупателю и спрашивают, действительно ли он это заказывал и покупал. По сути, вышеупомянутый профиль пользователя представляет его цифровые отпечатки пальцев. Сочетание системных атрибутов, уникальных для каждого устройства, и личных поведенческих атрибутов, уникальных для каждого конкретного пользователя. В список системных атрибутов входит, во-первых, это IP-адрес, внешний и локальный. Это самый основной и первый критерий, по которому вычисляются все злоумышленники и мошенники. Допустим, адрес жертвы такой. Его зовут вот так, он из штата Северная Каролина. Его почтовый индекс 28704.

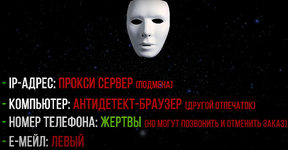

Если попытаться купить что-то с кредитки этого человека, находясь в России, используя другое устройство, то ничего не выйдет. Поэтому мошенники используют прокси-серверы, имитируя штат жертвы, город, почтовый индекс и используя того же провайдера. Это позволяет мошенникам запутать антифрод-систему.

Но добиться идеального, чистого, не заюзанного IP-адреса мошенникам не удается, поэтому они начали взламывать системы и подключаться к удаленным компьютерам. Это называется ДЕДИК, RDP, VNC. Разные протоколы, разные названия, разные взломанные системы. Поэтому мошенники взламывают компьютеры и системы жертв с помощью стилеров или брутфорса атак. Версия прошивки. Версия операционной системы, установленной в браузере расширения. У каждого человека установлены свои расширения в браузере, и это создает уникальную картинку именно вас и позволяет вас идентифицировать, используя другие критерии. У злоумышленников, как правило, этих данных нет. Поэтому это минус, если у злоумышленника не установлены никакие расширения или установлены базовые, такие как Adblock, а у вас была еще куча других. Но это не является существенным параметром. Гораздо важнее это IP-адрес и куки-данные. Часовой пояс. У всех жителей одного города один часовой пояс.

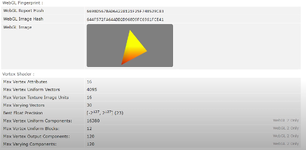

Обсуждение методов защиты от киберпреступников

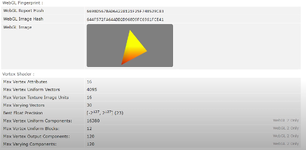

Если у злоумышленника или у того, кто попытается оплатить ваши кредитные карты другой часовой пояс, это тоже добавит Fraud очки ( "очки мошенничества". Они могут представлять собой некие уловки или методы, которые используются для обмана или получения незаконной выгоды.) . Следующий пункт. Идентификатор устройства. У каждого устройства, будь то телефон, ноутбук, ПК, есть свой уникальный отпечаток. У телефонов он формируется с помощью имей-кода, версии прошивки и некоторых других данных. Отпечаток не тот же, что всегда. Fraud очки. Информация об аккумуляторе. Данные об аудиосистеме. Какие устройства подключены к ПК в данный момент. Информация о GPU. Какая видеокарта установлена в ПК. Это тоже формирует уникальный отпечаток. IP-адреса WebRTC. Веб-сайты могут использовать функцию WebRTC в вашем браузере, чтобы определить ваш реальный IP-адрес и использовать его в идентификации вас. Это называется утечкой через WebRTC.

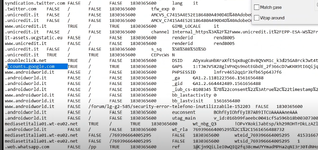

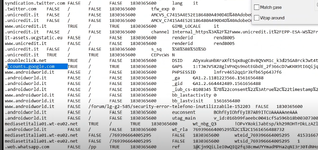

И, наконец-то, мы добрались до cookie-файлов. Это второй важнейший показатель после IP-адреса. Куки — это небольшие фрагменты данных, с помощью которых браузер получает от сервера необходимую информацию. Если вы закроете вкладку с соцсетью и откроете ее заново, вход будет выполнен уже автоматически. За это отвечает именно Cookies.

А если откроете ту же вкладку через режим инкогнито, то cookies сотрутся и придется входить заново. Если у злоумышленника есть ваши Куки-файлы, он их может импортировать их в свой браузер, и он автоматически зайдет в ваши аккаунты.

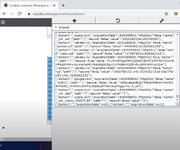

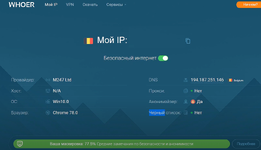

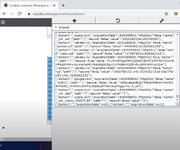

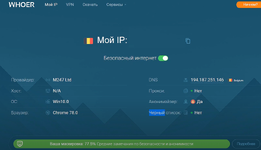

Всего у устройства, с которого пользователь заходит в сеть, может быть более 100 атрибутов различных. IP-адрес, куки, фингерпринты, различные отпечатки. И все это соединяется воедино и образуется один уникальный отпечаток пользователя. Даже есть определенный сайт, который по одному клику узнает всю информацию. Анализируются такие аспекты поведения, как время, потраченное на сайте онлайн-магазина, клики на сайте, проявление заинтересованности. Какие предметы разыскивает пользователь? Сколько в среднем он тратит на различные товары? Цифровые или реальные товары приобретает? И так далее. Использование мыши или сенсорного экрана. Антифрод-систему проверяет, уникальны ли цифровые отпечатки у вас и впервые ли они применяются. А если уже использовались для применения транзакций, выясняет, легитивны ли были эти транзакции. Есть несколько основных сайтов, которые показывают базовую информацию о вас.

Во-первых, это IP-адрес, ваш провайдер, хост, ОС, браузер, DNS, прокси, используете ли вы анонимайзер, в черном ли списке ваш IP-адрес. Также тут написано, какой процент вашей маскировки. Например, в моем браузере не включен запрет на отслеживание. И отличается язык. Язык у меня браузера русский, а язык системы у меня английский. Поэтому отличается язык и минус 20% к анонимности.

Обсуждение современного финансового кибермошенничества

Анти-фрод. Система должна вывести злоумышленника и предотвратить кражу денег с кредитной карты или попросту отклонить транзакцию. Если у вас cворвали карту, то дело банка и антифрод-системы это чтобы с нее невозможно было украсть деньги. Чтобы при проведении какой-либо транзакции Злоумышленнику выдала какая-либо ошибка о том, что данная транзакция невозможна. Вот в этом и суть антифрод-системы. Система анти-мошенничества. Всякий раз, когда вы вводите свою кредитную карту на каком-либо сайте, работают сотни атрибутов, которые проявляют различные факторы. Чтобы отличить мошенника от добропорядочного покупателя, используются так называемые маски. Система проверяет маску пользователя, его цифровой профиль. Если эта маска известна как легитимная, или если она новая и уникальна, то система не будет бить тревогу. Пользователь с такой маской считается добропорядочным, а его запрос, например, попытка оплатить чужой карты технику в интернете, удовлетворяется без проволочек.

.

.Если же цифровое удостоверение пользователя вызывает подозрение, транзакция будет отменена или отложена, пока ее не проверят вручную.

Для дополнительной аутентификации у пользователя могут запросить более подробные сведения, например, ZIP-код, SSN-номер, номер социального страхования, который выдают только в Америке, или еще более подробные данные, например, девичью фамилию матери. В некоторых случаях сотрудники магазина даже звонят покупателю и спрашивают, действительно ли он это заказывал и покупал. По сути, вышеупомянутый профиль пользователя представляет его цифровые отпечатки пальцев. Сочетание системных атрибутов, уникальных для каждого устройства, и личных поведенческих атрибутов, уникальных для каждого конкретного пользователя. В список системных атрибутов входит, во-первых, это IP-адрес, внешний и локальный. Это самый основной и первый критерий, по которому вычисляются все злоумышленники и мошенники. Допустим, адрес жертвы такой. Его зовут вот так, он из штата Северная Каролина. Его почтовый индекс 28704.

Если попытаться купить что-то с кредитки этого человека, находясь в России, используя другое устройство, то ничего не выйдет. Поэтому мошенники используют прокси-серверы, имитируя штат жертвы, город, почтовый индекс и используя того же провайдера. Это позволяет мошенникам запутать антифрод-систему.

Но добиться идеального, чистого, не заюзанного IP-адреса мошенникам не удается, поэтому они начали взламывать системы и подключаться к удаленным компьютерам. Это называется ДЕДИК, RDP, VNC. Разные протоколы, разные названия, разные взломанные системы. Поэтому мошенники взламывают компьютеры и системы жертв с помощью стилеров или брутфорса атак. Версия прошивки. Версия операционной системы, установленной в браузере расширения. У каждого человека установлены свои расширения в браузере, и это создает уникальную картинку именно вас и позволяет вас идентифицировать, используя другие критерии. У злоумышленников, как правило, этих данных нет. Поэтому это минус, если у злоумышленника не установлены никакие расширения или установлены базовые, такие как Adblock, а у вас была еще куча других. Но это не является существенным параметром. Гораздо важнее это IP-адрес и куки-данные. Часовой пояс. У всех жителей одного города один часовой пояс.

Обсуждение методов защиты от киберпреступников

Если у злоумышленника или у того, кто попытается оплатить ваши кредитные карты другой часовой пояс, это тоже добавит Fraud очки ( "очки мошенничества". Они могут представлять собой некие уловки или методы, которые используются для обмана или получения незаконной выгоды.) . Следующий пункт. Идентификатор устройства. У каждого устройства, будь то телефон, ноутбук, ПК, есть свой уникальный отпечаток. У телефонов он формируется с помощью имей-кода, версии прошивки и некоторых других данных. Отпечаток не тот же, что всегда. Fraud очки. Информация об аккумуляторе. Данные об аудиосистеме. Какие устройства подключены к ПК в данный момент. Информация о GPU. Какая видеокарта установлена в ПК. Это тоже формирует уникальный отпечаток. IP-адреса WebRTC. Веб-сайты могут использовать функцию WebRTC в вашем браузере, чтобы определить ваш реальный IP-адрес и использовать его в идентификации вас. Это называется утечкой через WebRTC.

И, наконец-то, мы добрались до cookie-файлов. Это второй важнейший показатель после IP-адреса. Куки — это небольшие фрагменты данных, с помощью которых браузер получает от сервера необходимую информацию. Если вы закроете вкладку с соцсетью и откроете ее заново, вход будет выполнен уже автоматически. За это отвечает именно Cookies.

А если откроете ту же вкладку через режим инкогнито, то cookies сотрутся и придется входить заново. Если у злоумышленника есть ваши Куки-файлы, он их может импортировать их в свой браузер, и он автоматически зайдет в ваши аккаунты.

Всего у устройства, с которого пользователь заходит в сеть, может быть более 100 атрибутов различных. IP-адрес, куки, фингерпринты, различные отпечатки. И все это соединяется воедино и образуется один уникальный отпечаток пользователя. Даже есть определенный сайт, который по одному клику узнает всю информацию. Анализируются такие аспекты поведения, как время, потраченное на сайте онлайн-магазина, клики на сайте, проявление заинтересованности. Какие предметы разыскивает пользователь? Сколько в среднем он тратит на различные товары? Цифровые или реальные товары приобретает? И так далее. Использование мыши или сенсорного экрана. Антифрод-систему проверяет, уникальны ли цифровые отпечатки у вас и впервые ли они применяются. А если уже использовались для применения транзакций, выясняет, легитивны ли были эти транзакции. Есть несколько основных сайтов, которые показывают базовую информацию о вас.

Во-первых, это IP-адрес, ваш провайдер, хост, ОС, браузер, DNS, прокси, используете ли вы анонимайзер, в черном ли списке ваш IP-адрес. Также тут написано, какой процент вашей маскировки. Например, в моем браузере не включен запрет на отслеживание. И отличается язык. Язык у меня браузера русский, а язык системы у меня английский. Поэтому отличается язык и минус 20% к анонимности.

Анонимные поисковики

В 2017 году, когда в Интернете содержатся миллионы терабайт информации и каждое движение пользователя в Интернете записывается, никак не обойтись без анонимных поисковых систем. Ведь нам всем очень важно добраться до нужных данных как можно быстрее и как можно безопаснее. Но знают ли наши дорогие читатели, каким именно образом поисковики переводят вводимые символы в код? Догадываетесь ли Вы, что все запросы моментально переходят в маркетинговые отделы корпораций?

Принцип работ обычных поисковых систем в 2017 году: анонимность на нуле

Google

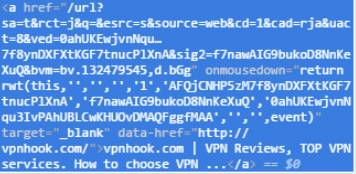

Давайте зайдем в Google-поиск и посмотрим, как он отображает ссылку на сайт, например, whoer.net:

Яндекс поиск

А вот так это делает «Яндекс»:

Как видим, не сильно очевидно. На самом деле это сделано специально, а набор символом является ничем иным, как скриптом, который обработает «клик» по ссылке и запоминает действие пользователя.

Сегодня на нашем сайте мы поговорим об анонимных поисковых системах, которые не «загрязняют» поиск лишними скриптами и не хранят данные о ваших поисковых запросах.

Анонимный поиск от сайта DuckDuckGo.com

Наиболее популярной анонимной поисковой системой на 2017 год является DuckDuck, который в анонимном браузере Tor назначен средством поиска «по умолчанию».

DuckDuck также предоставляется для выбора в браузерах Firefox и Opera. Приватный поисковик славится тем, что не использует скрипты в ссылках и не выводит в результаты поиска рекламные и вирусные сайты. DuckDuckGo позволяет пользователю указывать в запросе специальные знаки и символы. И, как мы уже говорили, поисковик не следит за действиями пользователя.

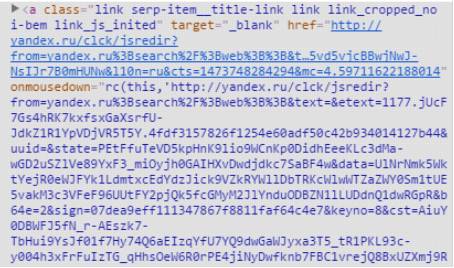

Отображение результатов запроса в анонимном поисковике DuckDuck

Посмотрим, как отображается ссылка на сайт whoer.net в этом анонимном поиске:

Как видим, здесь нет никаких скрытых поведенческих скриптов, а имеется только прямая ссылка!

Преимущества DuckDuckGo

Еще одним положительным моментом в системе DuckDuckGo можно считать его полную поддержку https- протокола. Пока, эта настройка выключена при первом запросе пользователя, но ее легко активировать через удобное главное меню поисковика. После выполнения данного действия весь поиск будет проходить дополнительное шифрование.

Анонимный поисковик IxQuick

Самой конфиденциальной поисковой системой в 2017 году называют IxQuick.

Сервера этого поисковика «снаряжены» мощнейшей метапоисковой системой. Это обозначает следующее: после запроса на поиск IxQuick выдает результаты сразу от десятка поисковых систем, объединяя их в своем окне выдачи и присваивая каждой ссылке уникальный рейтинг, по которому происходит ранжирование.

На скриншоте выше видно, что основные запросы берутся из Google, так что за релевантность выдачи беспокоиться не приходиться.

Настройки приватности в анонимном поисковике IxQuick

Несмотря на все производственные мощности, за пользователями не ведется никакой «слежки», более того, даже не фиксируются IP-адреса пользователей. Тем не менее, каждый пользователь может разрешить сохранять настройки своего поиска на сервере анонимного поисковика в виде куки-файлов, которые будут либо удаляться в автоматическом режиме раз в три месяца, либо обновляться при каждом заходе на главную страницу IxQuick.

Плюсы и минусы IxQuick

Огромным преимуществом IxQuick является метапоиск сопряженный с анонимностью запросов, которые поисковый робот «заметает» с помощью сложной сети перенаправления данных от оригинальной поисковой системы до пользователя.

Из минусов анонимного поиска IxQuick.можно отметить лишь факт отсутствия русского языка в интерфейсе.

Анонимный поиск от сайта StartPage.com

Уже из скриншота внимательный читатель может сделать вывод, что StartPage является клоном анонимного поисковика IxQuick. Так и есть: история этого проекта зародилась раньше, чем IxQuick, но, не смотря на то, что сайт никак не анализировал и не сохранял результаты поиска пользователя, тем не менее, конкуренцию он проиграл и вскоре был выкуплен более мощным соперником.

Впрочем, данный сайт до сих пор работает, поэтому можем порекомендовать использовать связку: в IxQuick настроить Bing основным поставщиком запросов, а в StartPage поставить по умолчанию поиск от Гугл. Таким образом, вы получите двойной анонимный поиск, легко сравнивая результаты ваших поисковых данных.

Безопасный поисковик eTools.ch

Чешский поисковик также не использует собственный индекс для выдачи результатов, а заимствует базу сразу у 16 поисковых систем.

Почему же eTools.ch позиционирует себя анонимным?

Плюсы и минусы eTools.ch

Во-первых, он не сохраняет данные о пользователе – ваш IP не записывается, а cookies не сохраняются.

Во-вторых, поисковик не передаёт конфиденциальные данные третьим лицам.

И, наконец, поддерживает стандарт шифрования PFS.

Список преимуществ выглядит внушительно и достойно, а значит eTools.ch можно смело рекомендовать к использованию.

Заключение

Наш сайт рекомендует своим посетителям пользоваться любым из рассмотренных сегодня поисковиков и искать анонимно, не показывая свои действия в Интернете.

Виртуальная машина и VPN | Полная сетевая анонимность

Готовая виртуальная машина – это софт, благодаря которому пользователи могут самостоятельно создавать полноценную операционную систему внутри собственного ПК. Функционал такого программного обеспечения предоставляет возможность использовать виртуальную операционную систему, как обычный персональный компьютер. Вы всё так же сможете устанавливать любое ПО, пользоваться браузером, подключать VPN и выполнять другие необходимые задачи.

Мы расскажем вам о том, как настроить виртуальную машину таким образом, чтобы она работала на нашу с вами анонимность и безопасность в сети. Подключение виртуальной машины позволит реализовать анонимный сёрфинг в интернете, отследить который практически невозможно ни для контролирующих органов, ни для злоумышленников. Скорость подключения к интернету и удобство использования при этом практически не пострадают.

Виртуальная машина с Microsoft Windows или любой другой операционной системой (на выбор пользователя), может использоваться для самых различных задач:

Лучшая виртуальная машина для каждого пользователя – понятие личное и субъективное. Тем не менее, мы приведём три самых популярных программы, которые по мнению наших читателей являются лучшими в своём роде.

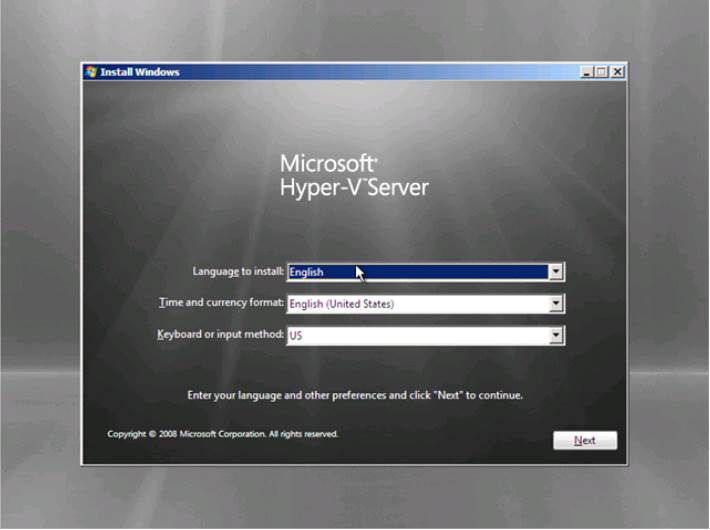

Microsoft Hyper-V – удобный, уже встроенный софт для ОС Windows 7/10. Максимально простой интерфейс и отсутствие необходимости в скачивании этой виртуальной машины делает её популярной среди десятков тысяч пользователей. Создать виртуальную машину просто: достаточно активировать её и в появившемся окне найти вкладку «действия». Там будет пункт «создать виртуальную машину», который нам и нужен.

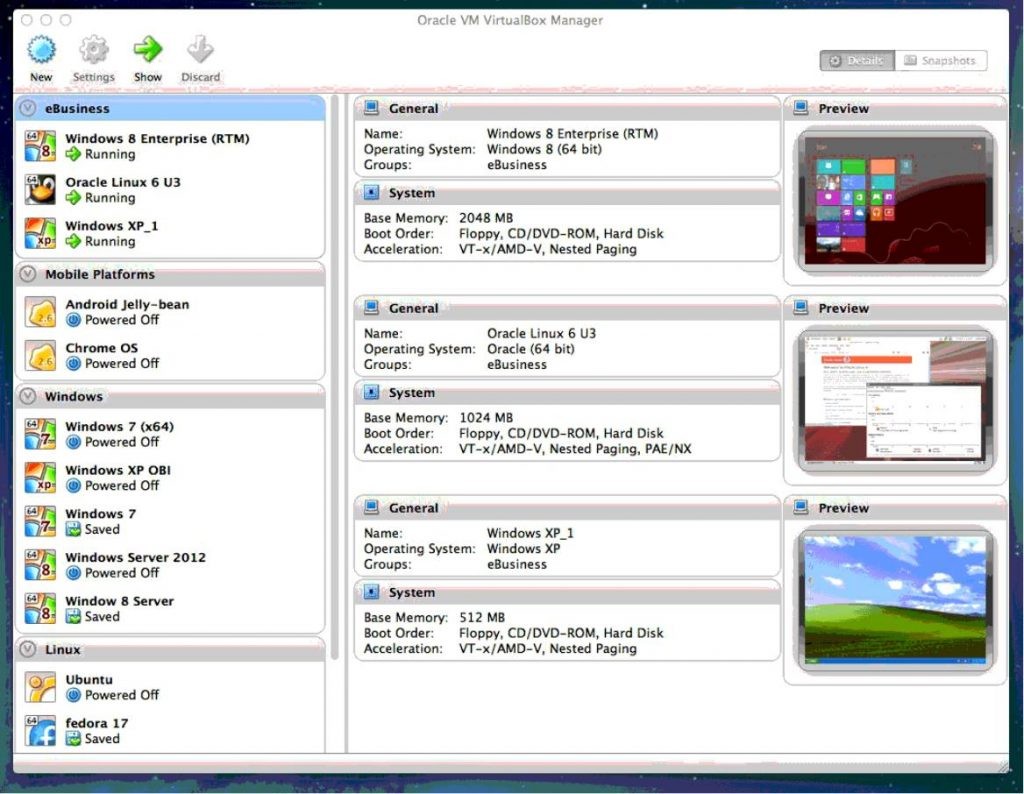

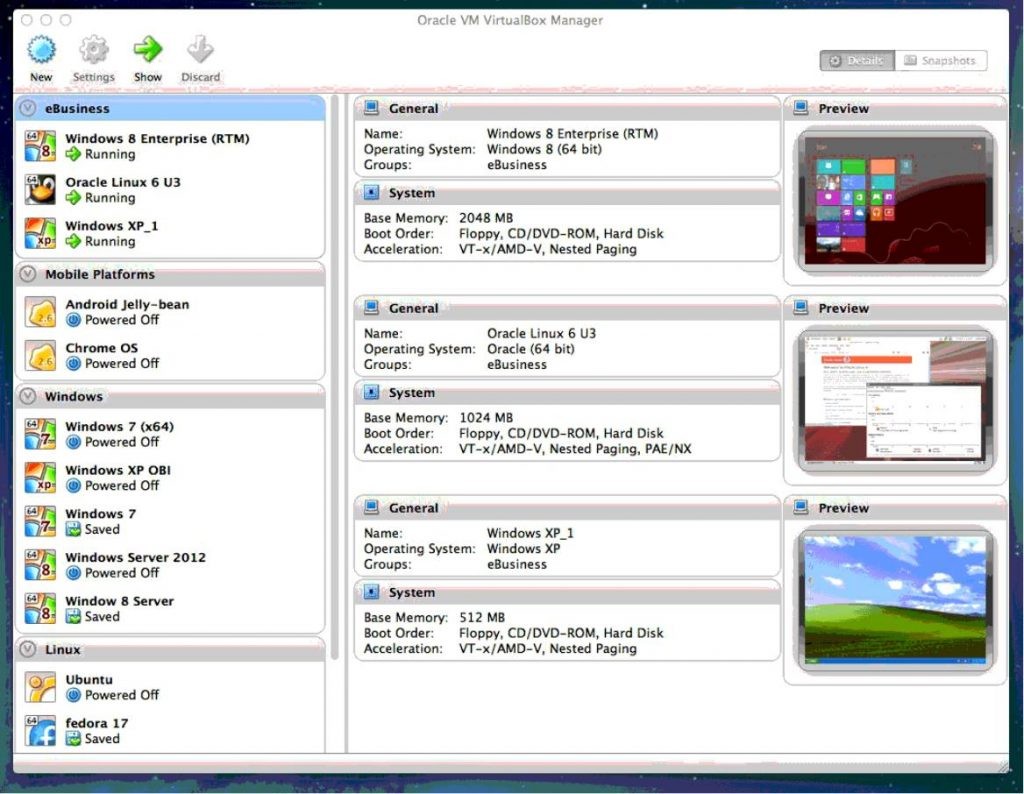

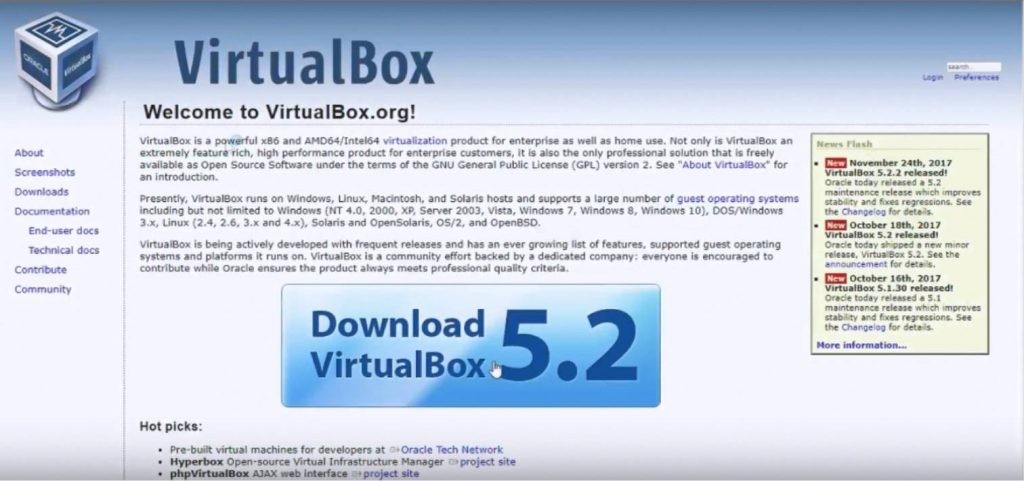

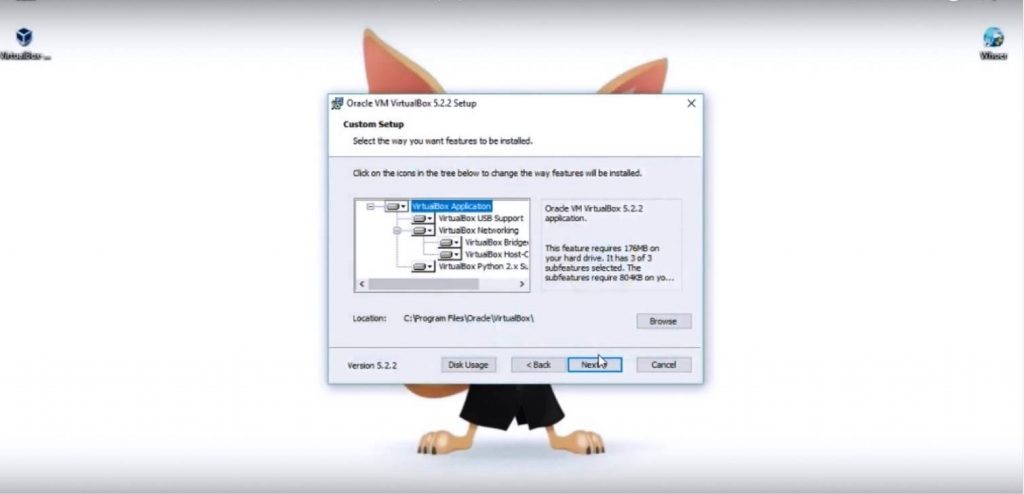

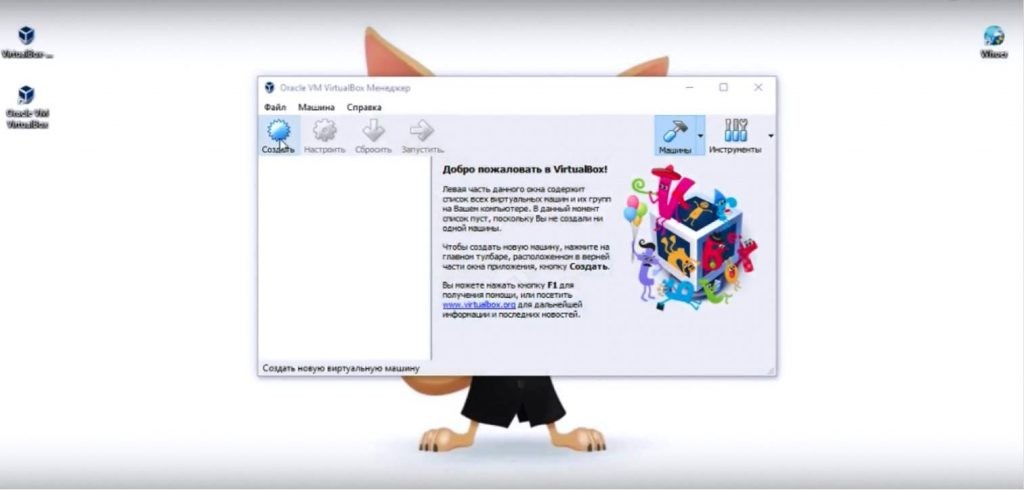

Установка виртуальной машины Virtualbox – это один из наиболее популярных способов получения полной анонимности в сети. Настройка виртуальной машины Virtualbox занимает всего несколько минут и не требует обширных знаний. Интерфейс. Всё настолько просто, что даже у новичка не возникнет вопросов о том, как поставить виртуальную машину.

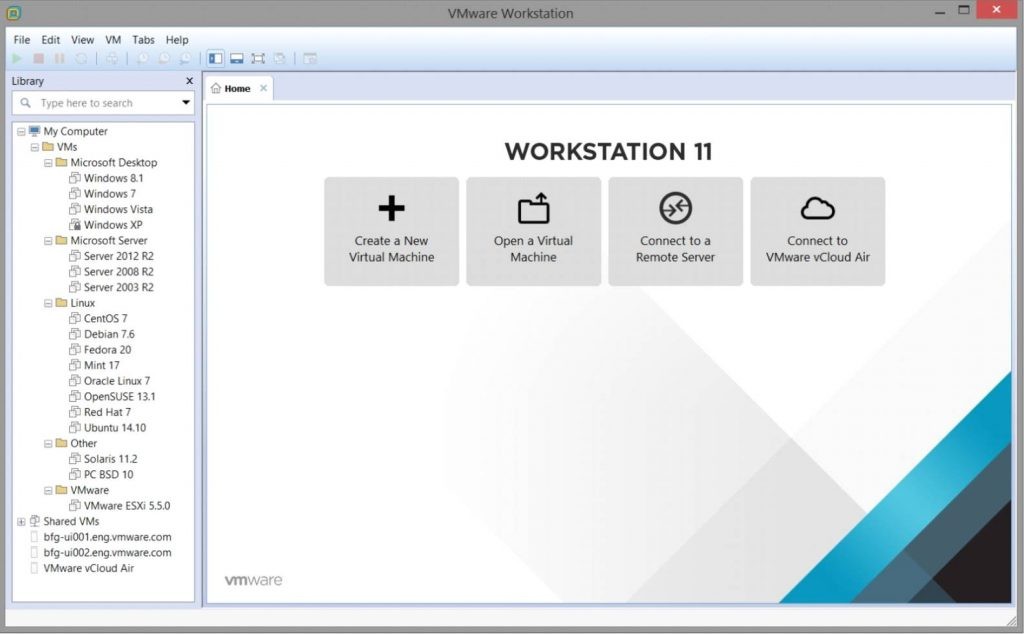

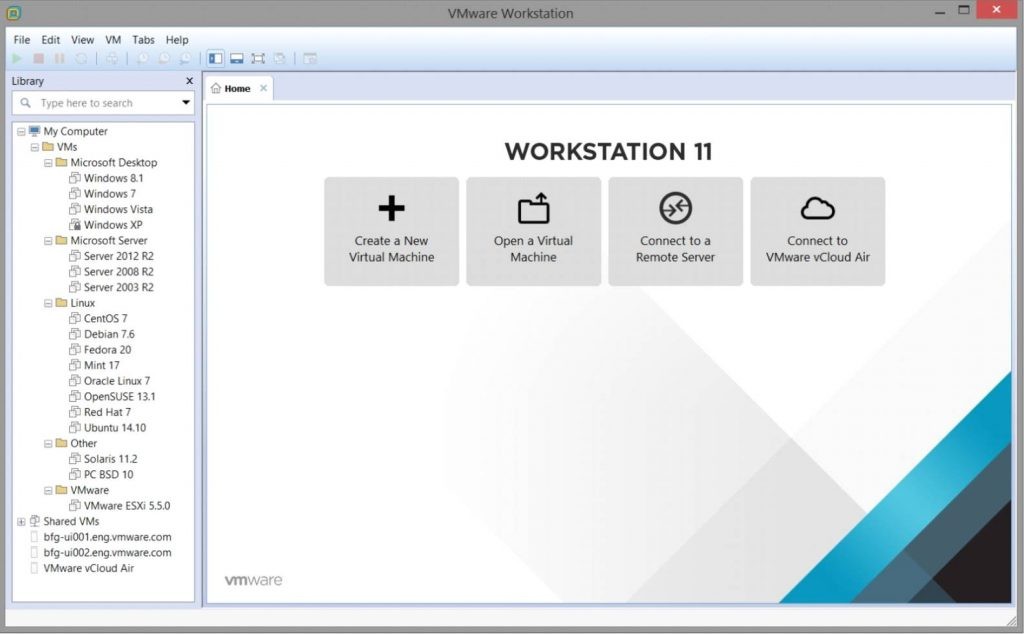

Виртуальная машина под названием VMware Workstation Pro также пользуется огромной популярностью, постоянно конкурируя с Oracle Virtualbox. Большой процент приверженцев программы – профессионалы своего дела, что напрямую связанно с мощнейшей функциональностью и платностью этого софта. Несмотря на свои возможности, интерфейс программы максимально упрощён.

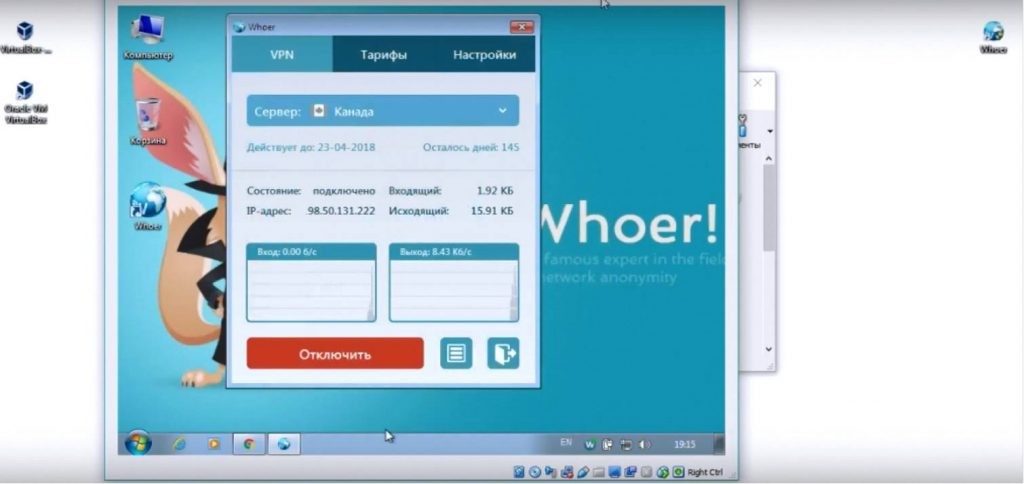

В качестве самого простого примера мы возьмём виртуальную машину Virtualbox Oracle и подключим к ней надёжный VPN-софт от Whoer, цена которого – 4.99 долларов США в месяц. В отличие от бесплатных ВПН, Whoer предоставляет высокую скорость подключения, полную конфиденциальность данных, защитные механизмы от провайдера и злоумышленников, а также многое другое.

Чтобы соединить виртуальную машину и VPN, следуйте инструкции:

Далее, для получения безопасности необходимо купить и установить VPN на виртуальную машину. Для этого мы:

Сохранять сетевую анонимность в наше время – это крайне важно, если вы не хотите, чтобы уже завтра о вашей биографии знали всё до мельчайших деталей. Многие считают, что сохранить полную безопасность в сети очень сложно, а порой и вовсе невозможно. Цель этой статьи – доказать, что любой пользователь, даже самый зелёный новичок, может обеспечить себе анонимность за копейки, не вкладывая в неё сотни долларов. Всего за 4.99$ и несколько потраченных минут времени на прочтение этой статьи – и готово!

Вы знаете другие способы защитить свою информацию от контролирующих органов, провайдера или злоумышленников? Поделитесь ими в комментариях! Также мы рекомендуем поделиться статьёй в социальных сетях, о возможности получить полную анонимность в интернете должно знать как можно больше ваших знакомых!

Мы расскажем вам о том, как настроить виртуальную машину таким образом, чтобы она работала на нашу с вами анонимность и безопасность в сети. Подключение виртуальной машины позволит реализовать анонимный сёрфинг в интернете, отследить который практически невозможно ни для контролирующих органов, ни для злоумышленников. Скорость подключения к интернету и удобство использования при этом практически не пострадают.

Зачем нужны виртуальные машины?

Виртуальная машина с Microsoft Windows или любой другой операционной системой (на выбор пользователя), может использоваться для самых различных задач:

-

- Для полной анонимности и безопасности при посещении интернета

- Для проверки небезопасных файлов и подозрительных файлов

- Для изучения принципа работы тех или иных вирусных программ

- Для запуска программ, несовместимых с операционной системой пользователя

- Для двойной авторизации в приложениях, играх и на различных форумах/порталах

Определяем лучшую виртуальную машину

Лучшая виртуальная машина для каждого пользователя – понятие личное и субъективное. Тем не менее, мы приведём три самых популярных программы, которые по мнению наших читателей являются лучшими в своём роде.

Microsoft Hyper-V

Microsoft Hyper-V – удобный, уже встроенный софт для ОС Windows 7/10. Максимально простой интерфейс и отсутствие необходимости в скачивании этой виртуальной машины делает её популярной среди десятков тысяч пользователей. Создать виртуальную машину просто: достаточно активировать её и в появившемся окне найти вкладку «действия». Там будет пункт «создать виртуальную машину», который нам и нужен.

Oracle Virtualbox

Установка виртуальной машины Virtualbox – это один из наиболее популярных способов получения полной анонимности в сети. Настройка виртуальной машины Virtualbox занимает всего несколько минут и не требует обширных знаний. Интерфейс. Всё настолько просто, что даже у новичка не возникнет вопросов о том, как поставить виртуальную машину.

VMware Workstation Pro

Виртуальная машина под названием VMware Workstation Pro также пользуется огромной популярностью, постоянно конкурируя с Oracle Virtualbox. Большой процент приверженцев программы – профессионалы своего дела, что напрямую связанно с мощнейшей функциональностью и платностью этого софта. Несмотря на свои возможности, интерфейс программы максимально упрощён.

Подключаем VPN к виртуальной машине и получаем полную анонимность

В качестве самого простого примера мы возьмём виртуальную машину Virtualbox Oracle и подключим к ней надёжный VPN-софт от Whoer, цена которого – 4.99 долларов США в месяц. В отличие от бесплатных ВПН, Whoer предоставляет высокую скорость подключения, полную конфиденциальность данных, защитные механизмы от провайдера и злоумышленников, а также многое другое.

Чтобы соединить виртуальную машину и VPN, следуйте инструкции:

- В поисковой системе введите запрос Oracle VM VirtualBox

-

- Найдите главный сайт программы, чтобы скачать готовую виртуальную машину без вирусов и рекламы

- После скачивания инсталлятора, необходимо активировать его и установить софт на свой ПК

-

- Откройте установленную программу. В открывшемся окне найдите вкладку «создать»

-

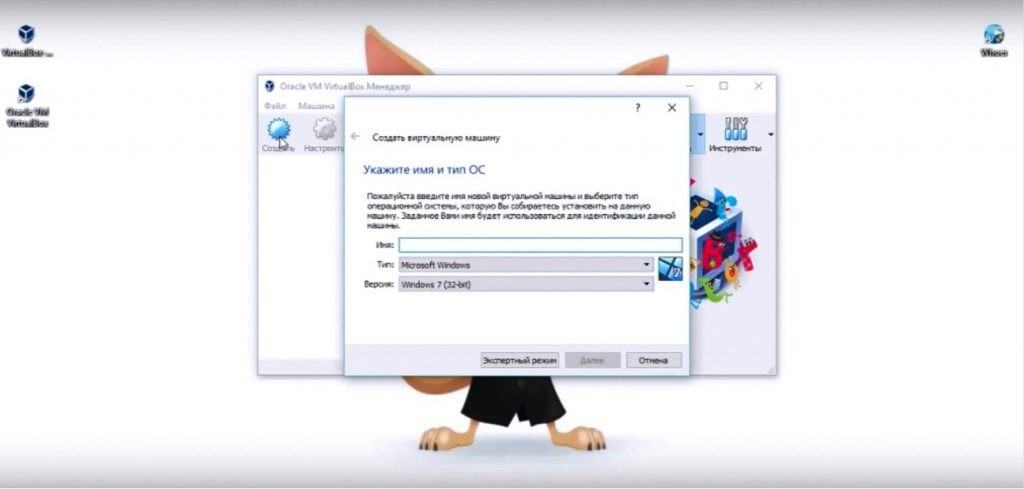

- Для создания виртуальной операционной системы необходимо выбрать её будущее имя. После этого, вам предложат выбрать тип ОС. Здесь необходимо выбрать тот тип, монтируемый образ или диск которой у вас есть на ПК

-

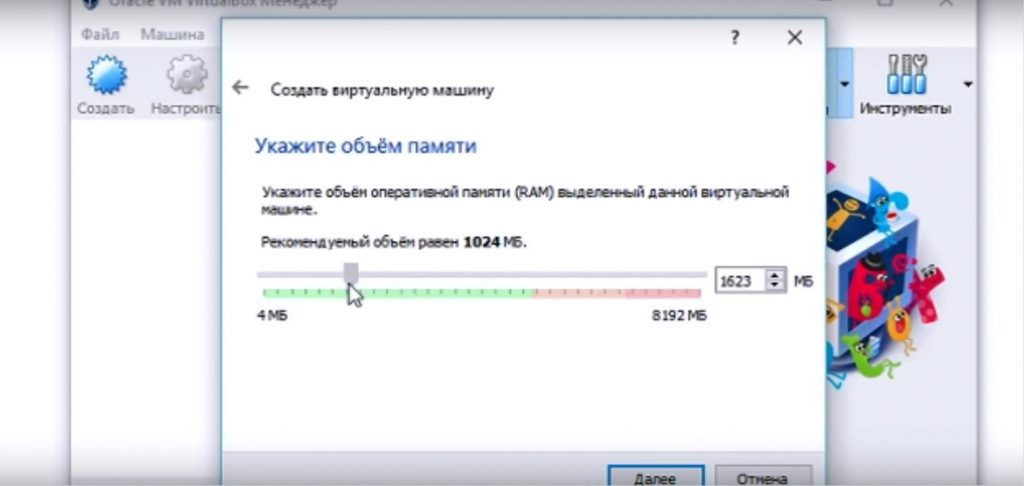

- Далее необходимо выделить под виртуальную машину нужное количество оперативной памяти. Важно: более 50% от реальной ёмкости вашей оперативки давать софту ни в коем случае нельзя!

-

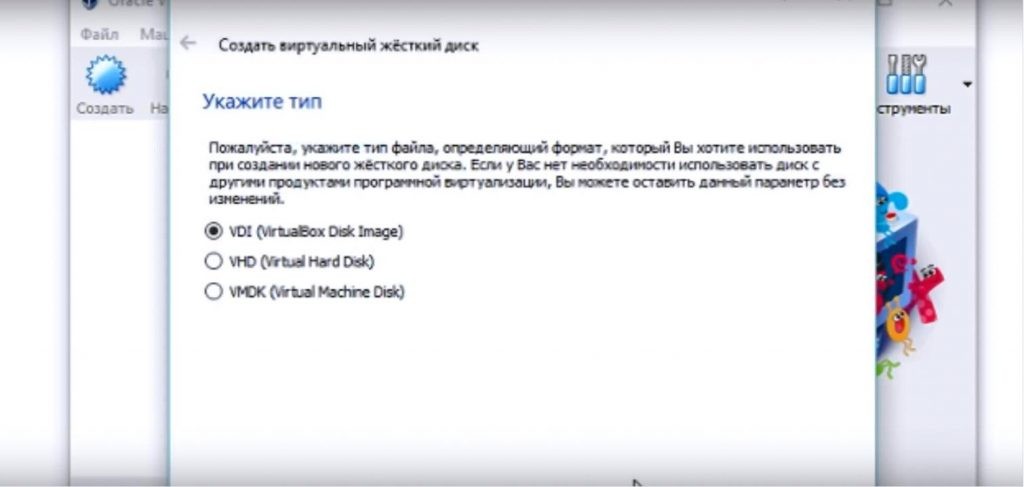

- Создайте виртуальный диск путём нажатия на соответствующий пункт («Создать виртуальный жёсткий диск»). Далее появится рабочее окно с возможностью настроить параметры или оставить их по умолчанию (рекомендуется оставить в изначальном виде)

-

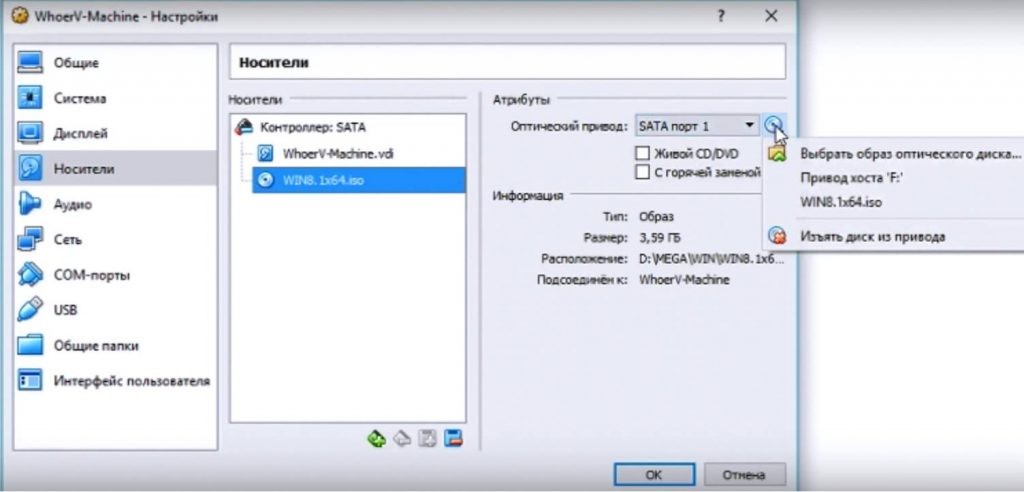

- Виртуальная машина почти готова! После её создания найдите вкладку «Носители», где вам предложат указать путь к файлу-образу операционной системы.

-

- Готово! Теперь можно спокойно запускать виртуальную машину, как обычный компьютер.

Далее, для получения безопасности необходимо купить и установить VPN на виртуальную машину. Для этого мы:

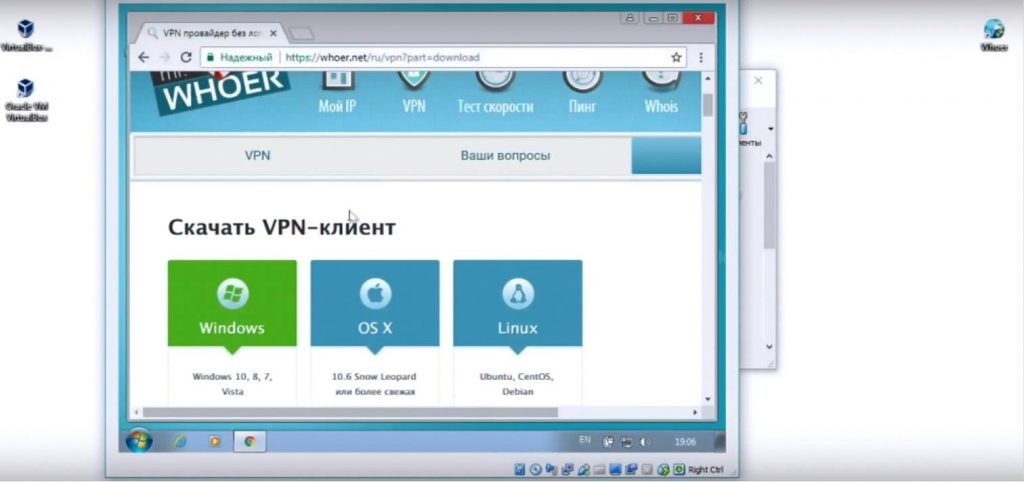

- Переходим на официальный сайт VPN Whoer, выбираем подходящий клиент и скачиваем его

-

- Приступаем к установке, интерфейс которой пошагово объяснит все пункты и поможет выбрать необходимые настройки

- Запускаем клиент, вводим ключ активации, купленный на официальном сайте. Теперь VPN можно запустить. Напоминаем, что все действия с VPN необходимо проводить на реальном ПК

-

- Готово! Теперь, используя браузер виртуальной машины, пользователь обеспечивает себе максимальную безопасность, запутывая следы и создавая цепочку соединений, выследить которую невозможно.

Подводим итоги

Сохранять сетевую анонимность в наше время – это крайне важно, если вы не хотите, чтобы уже завтра о вашей биографии знали всё до мельчайших деталей. Многие считают, что сохранить полную безопасность в сети очень сложно, а порой и вовсе невозможно. Цель этой статьи – доказать, что любой пользователь, даже самый зелёный новичок, может обеспечить себе анонимность за копейки, не вкладывая в неё сотни долларов. Всего за 4.99$ и несколько потраченных минут времени на прочтение этой статьи – и готово!

Вы знаете другие способы защитить свою информацию от контролирующих органов, провайдера или злоумышленников? Поделитесь ими в комментариях! Также мы рекомендуем поделиться статьёй в социальных сетях, о возможности получить полную анонимность в интернете должно знать как можно больше ваших знакомых!

Протоколы IPv4 и IPv6: в чем разница и какой выбрать

У некоторых VPN-провайдеров уже сейчас можно встретить серверы с протоколом IPv6, а VDS почти всегда предлагаются с подобными адресами в комплекте. Является ли наличие IPv6 адреса конкурентным преимуществом? Нужно ли пользователям VPN-сервиса интересоваться доступностью IPv6? Что такое, в принципе, IPv6 адрес, чем он отличается от IPv4, какие у него сильные и слабые стороны?

Что такое IPv4 IPv6 адреса?

Большинство пользователей интернета знакомы с термином IP-адрес. Это уникальное имя устройства в сети — глобальной (Интернет) или локальной. Айпи, выдаваемый каждому участнику обмена данными, обеспечивает возможность передачи информации строго по адресу: от одного устройства (сервера) к другому. Аббревиатура IP в данном случае означает “интернет-протокол” или протокол связи. Буква “v” в названиях протоколов IPv4 IPv6 расшифровывается как “версия”. То есть IPv4 и IPv6 являются разными версиями протокола передачи данных в сети.

Уникальность IP каждого устройства является необходимым условием отправки и получения информации, ведь даже в реальной жизни адрес должен быть точным, чтобы письмо попало строго в руки получателя. В локальной сети может быть всего пара-тройка соединенных между собою компьютеров, в глобальном интернете в наши дни таких устройств уже миллиарды, и каждому нужен свой IP.

Как устроен адрес IPv4

Протокол IPv4 является четвертым поколением интернет-адресов. Предыдущие три поколения использовались в узкой среде технических специалистов, и только IPv4 был принят, как общедоступный протокол сетевого взаимодействия. Он появился в сети ARPANET, предшественнике Интернета, почти 20 лет назад.

Структурно, IPv4 это четыре числа от 0 до 255, разграниченные между собою точками. Вот какой адрес, к примеру, у сайта vpnhook.com: 172.67.168.134.

Количество комбинаций, доступных в формате IPv4, превышает 4 млрд. При создании протокола казалось, что этого огромного количества вариантов будет достаточно всегда. Однако интернет, с течением времени, настолько глубоко проник во все сферы жизни, что в какой-то момент пришло осознание, что адреса могут просто кончиться. Именно это опасение, в середине 90-х годов прошлого века привело к разработке и внедрению следующего популярного протокола: IPv6 (в свободное пользование он поступил в 2012).

До начала внедрения IPv6, проблему ограниченного количества адресов пытались решить другими способами: упорядочением распределения IPv4 (для этого было создано интернет-агентство IANA), внедрением системы динамических IP, а также с помощью внутрисетевых адресов для локальных сетей. Все это были лишь полумеры, которые оттягивали грядущую проблему нехватки айпишников в насквозь информационном обществе, где практически у каждого человека по крайней мере один гаджет с выходом в интернет, и свой IP требует даже кофеварка в корпоративной сети.

Чем отличается IPv4 от IPv6

В айпи четвертого поколения всего четыре блока чисел, вот почему комбинаций оказалось в итоге недостаточно. В шестом поколении это ограничение сняли, сделав новые адреса в четыре раза длиннее: в них применили 128-битное шифрование вместо 32-битного.

IPv6 это восемь блоков, которые содержат, как числа от 0 до 9, так и латинские буквы определенного диапазона. Будучи, как и IPv4, двоичным числом, IP шестого поколения выглядит так: 1001: 0ae6: 32b1: 0000: 0100: 7d1a: 7830: 1009. При таком количестве символов, вариаций адресов столько, что человечеству должно хватить их очень надолго, даже если раздавать отдельно каждому холодильнику, как требует того “интернет вещей”.

Что лучше IPv4 или IPv6

Специалистами считается, что протоколы шестого поколения роутеры обрабатывают быстрее, однако разница эта настолько мала, что обычный пользователь ее попросту не заметит. К тому же, если запрос с адреса IPv6 делается к серверу с протоколом IPv4 (а подобные сайты пока преобладают в Сети), то сначала он должен быть переведен с помощью технологии Dual-stack. Преобразование занимает определенное (небольшое) время и, таким образом, общая скорость доступа к сайтам оказывается примерно одинаковой в случае с обоими протоколами.

До повсеместного внедрения шифрования IPSec, айпи адреса IPv6 считались безопаснее, сейчас можно сказать, что и IPv4 защищены не хуже.

Особых преимуществ в настоящее время не имеет ни один из протоколов. Достоинства IPv6 пока нивелируются их относительно малой по сравнению с IPv4 распространенностью. Особых проблем не возникает ни с одними, ни с другими адресами: типы адресов ipv4 ipv6 существуют параллельно и не мешая друг другу в интернете благодаря “двойному стеку”. Время, когда мы полностью перейдем на шестой протокол, предсказать сложно: IPv4 все еще не закончились, и периодически в оборот попадают отыскавшиеся в загашниках свежие пулы адресов.

IPv4 и IPv6 в чем разница при использовании VPN

Посетителей нашего сайта прежде всего интересует, как различные протоколы работают с установленными на их устройствах VPN, там более, что некоторые VPN-провайдеры заявляют, что у них серверы ipv6 ipv4.

Можно сказать, что нет разницы, какой у пользователя изначально ip адрес — ipv4 ipv6: с адресами v6 можно подключаться к IPv4 vpn-серверам, и наоборот — проблем не возникнет. В основном, провайдеры VPN работают пока с IPv4 адресами, но некоторые могут предоставить вам доступ и к IPv6. Пользоваться удобно и безопасно теми и другими, обратите лучше внимание на то, заслуживает ли вашего доверия сам поставщик услуг VPN.

IPv6 протокол имеет огромный потенциал и благоприятно влияет на развитие интернета, в будущем можно предполагать повсеместное его использование. Сейчас же беспокоиться о том, какой версии IP у вас или выбранного вами впн-провайдера пока рано.

Как выбрать VPN

# Критерии выбора VPN (Бесплатного для просто захода на сайты)

1. Давность регистрации домена.

Давность регистрации домена, страна регистрации VPN – это общее время работы конкретного сервиса. Это важно, потому что если VPN зарегистрирован в Европе, или, еще хуже, в Америке, или России, то можно смело плевать на заявление о том, что они не ведут логи и не сохраняют ваши данные. Важно, чтобы при запросе спецслужб к дата-центру, то есть к этому VPN, он не выдал информацию о вас.

### 2. Давность подключения

Важно, чтобы они были актуальны.

### 3. Геолокация ASN/IP

Соответствие геолокации и IP-адреса реестровым (например, вы выбираете подключение из одной страны, города, а получаете по факту другой город, другую страну. Это плохо, так быть, не должно) значению ASN.

### 4. Мнение людей

Это мнение людей и реальный опыт.

### 5. Присутствие IP в блэклистах

По данному критерию определить то, что вы скрываетесь за VPN, очень просто. Уважающий себя провайдер обязан делать так, чтобы IP исчезали из списков, либо же заменять их на другие. Потому что, если IP-адрес этого VPN есть в черных списках, в спам-базах, то пользоваться будет некомфортно. Многие сайты вас просто будут слать, потому что вы используете VPN, и они это видят. И вот таблица с рейтингом VPN-сервисов примерно по тем же критериям.

### Поднятие своего VPN

Если вы хотите получить максимальную свободу и конфиденциальность, то вам нужно поднять свой собственный VPN-сервер.

Почему это хорошо?

* Во-первых, свой сервер не публичен. Его сложнее найти и заблокировать. И это огроменный плюс, если заблокируют VPN. Это уже начинается.

* Во-вторых, anonimность и отсутствие слежки. Под одним сервером не будет сидеть тысячу пользователей, как в случае с корпоративными платными VPN-ами. Нет, а. Только вы и, например, ваши семья..

спустя 1ч:

Используйте Mullvad и не будет проблем 🤫

Почему могут заблокировать криптовалютный аккаунт

Криптовалюты остаются популярным финансовым инструментов благодаря своей децентрализованной природе и высокому уровню безопасности. Однако эти же свойства привлекают и мошенников, использующих криптовалюты для нелегальных операций, таких как отмывание денег и финансирование терроризма. Пользователи часто не подозревают, что приобрели «грязные» виртуальные деньги, что может привести к правовым последствиям, включая блокировку аккаунта на криптобирже и даже уголовную ответственность. Чтобы избежать неприятностей, необходимо проверять криптовалютные кошельки, с которыми вы имеете дело. Специализированные AML-сервисы для проверки криптокошельков на предмет вовлеченности в незаконные операции позволяют минимизировать риски.

Что представляет собой блокчейн. Псевдоанонимность блокчейна

Как работает блокчейн?

Блокчейн состоит из последовательности блоков, которые содержат записи транзакций. Каждый блок связан с предыдущим через хеш-сумму, создавая цепочку данных. Важным аспектом блокчейна является его децентрализованная структура: данные хранятся на множестве узлов (компьютеров) в сети, что делает систему устойчивой к взлому и манипуляциям.

Преимущества блокчейна

Децентрализация позволяет передавать средства без участия посредников, таких как банки, что снижает транзакционные издержки и увеличивает скорость обработки операций. Использование криптографии обеспечивает высокий уровень безопасности, защищая данные от несанкционированного доступа и мошенничества. Системы, такие как Bitcoin и Ethereum, благодаря большому количеству участников, практически невозможно взломать.

Псевдоанонимность блокчейна

Несмотря на децентрализацию и кажущуюся анонимность, блокчейн является лишь псевдоанонимным. Вот несколько ключевых особенностей этого аспекта:

1. Адреса кошельков: В блокчейне каждый пользователь имеет один или несколько адресов кошельков, которые выступают в роли псевдонимов. Информация о владельцах этих кошельков не собирается централизованно, и в блокчейне записываются лишь сами транзакции между адресами.

2. Блокчейн-обозреватели: Это специализированные инструменты, которые позволяют просматривать и анализировать данные блокчейна. С их помощью любой пользователь может получить подробную информацию о транзакциях, включая суммы и адреса отправителей и получателей. Некоторые известные блокчейн-обозреватели – это Etherscan для сети Ethereum и Blockchain.info для сети Bitcoin.

3. Связывание данных: Хотя блокчейн не хранит персональные данные, адреса кошельков можно связать с личностью владельца через дополнительные методы. Например, при использовании централизованных криптовалютных бирж, которые требуют прохождения процедуры KYC (Know Your Customer), биржа может связывать адреса кошельков с конкретными пользователями.

4. Аналитические инструменты: Современные аналитические компании, такие как Chainalysis и Elliptic, разрабатывают инструменты для отслеживания и анализа транзакций в блокчейне. Эти инструменты помогают выявлять подозрительные активности и классифицировать адреса кошельков по уровням риска. Например, если адрес был замечен в связях с даркнет-рынками или мошенническими схемами, он может быть размечен как «высокорисковый».

Почему важно проверять криптовалютные адреса и транзакции?

Криптовалюты часто используются для финансирования преступлений, торговли незаконными товарами и услугами, проведения хакерских атак и отмывания денег. В 2022 году объем криптовалюты, связанной с нелегальной деятельностью, составил 20,6 миллиарда долларов, что составляет менее 1% от общего объема криптовалюты. Регулирующие органы и аналитические компании разработали инструменты для разметки и мониторинга транзакций и адресов, что помогает в борьбе с преступлениями.

Риски для пользователей криптовалют

Автоматические алгоритмы анализируют блокчейн-транзакции, выявляют характерные поведенческие модели и группируют адреса по кластерам. Эти данные проверяются и сохраняются в базах аналитических компаний, что позволяет криптосервисам ограничивать использование аккаунтов, связанных с «грязной» криптовалютой. Пользователь может не знать, что его транзакция размечена, и он автоматически приравнивается к соучастникам преступления, что может повлечь за собой уголовную ответственность.

Как избежать блокировки аккаунта при работе с криптовалютой?

Чтобы обезопасить себя от блокировки аккаунта и не стать соучастником преступлений, необходимо соблюдать несколько важных правил. Прежде всего, следует использовать признанные и проверенные криптобиржи и сервисы, которые внедряют современные AML (Anti-Money Laundering) и KYC (Know Your Customer) процедуры. Регулярное прохождение KYC-процедур помогает не только подтвердить личность, но и минимизировать риски блокировки аккаунта за подозрительную активность.

Важно также проверять происхождение средств и адреса, с которыми планируете взаимодействовать. Для этого можно воспользоваться инструментами блокчейн-аналитики, которые позволяют выявлять подозрительные транзакции и адреса. Такие меры помогут избежать непреднамеренного участия в схемах отмывания денег или финансирования незаконной деятельности. Пользователям рекомендуется внимательно изучать репутацию контрагентов и избегать сделок с сомнительными партнерами.

Как обеспечить безопасность при использовании криптовалют?

Принципы противодействия отмыванию денег (AML) включают следующие ключевые инструменты:

Идентификация клиента (KYC): Подтверждение личности владельца аккаунта с помощью документов.

Проверка транзакции (KYT): Анализ источника виртуальных средств и выявление рисков с помощью программного обеспечения.

Практическое руководство для пользователей криптовалюты

Чтобы не стать соучастником криптовалютных преступлений и избежать блокировки аккаунта, пользователям следует принимать меры для обеспечения безопасности своих транзакций. Вот несколько практических советов:

- Используйте проверенные биржи и сервисы: Выбирайте криптобиржи и кошельки с хорошей репутацией, которые внедряют современные AML (Anti-Money Laundering) и KYC (Know Your Customer) процедуры. Это поможет избежать взаимодействия с нелегальными средствами.

- Проверяйте адреса перед отправкой средств: Перед проведением транзакции проверяйте адреса кошельков с помощью специализированных сервисов, таких как WhoAML. Эти сервисы помогут убедиться, что адрес не связан с незаконной деятельностью.

- Изучайте контрагентов: Если вы ведете бизнес с использованием криптовалют, важно знать своих контрагентов. Проводите исследование и проверяйте репутацию компаний или лиц, с которыми собираетесь взаимодействовать.

- Используйте многоуровневую аутентификацию: Включайте двухфакторную аутентификацию (2FA) на всех аккаунтах, связанных с криптовалютой, чтобы защитить свои средства от несанкционированного доступа.

- Соблюдайте законы и регуляции: Следите за обновлениями законодательства в области криптовалют и старайтесь соблюдать все требования и нормы, чтобы избежать правовых проблем.

Заключение

Криптовалютный рынок включает как легальные, так и нелегальные аспекты. Увеличение количества упоминаний о криптовалютных преступлениях в СМИ связано с повышенным интересом к криптовалютам и необходимостью их регулирования. Инструменты блокчейн-аналитики помогают разметить и контролировать транзакции, что способствует эффективной борьбе с преступлениями и улучшению прозрачности рынка.

Да, анонимность крипты - иллюзия...

Tor: браузер, меняющий IP адрес

Анонимность в Интернете – важная задача для многих пользователей. Кто-то хочет сохранить свою анонимность и конфиденциальность, кто-то – изменить свой IP-адрес, а кому-то нужно посетить веб-ресурс, недоступный стандартными средствами по тем или иным причинам. Все эти задачи успешно решает браузер Tor.

Tor (или Tor Browser) – это открытый и свободный браузер, который разрабатывает сообщество The Tor Project. Среди его преимуществ – эффективная подмена IP-адреса, так что практически никто в Интернете не сможет определить адрес устройства или провайдера, через которого вы выходите в Сеть. Стало быть, станет невозможно определить ни вашу страну, ни вашего провайдера.

Как же работает Tor, так эффективно скрывающий IP-адреса и позволяющий анонимно работать в Интернете, заходя даже на запрещенные сайты? Tor – это не только браузер, собственно, меняющий ваш IP-адрес, это в первую очередь сложная система прокси-серверов (или узлов), разбросанных по всему миру, всего свыше 6 тысяч. Эти узлы устанавливают анонимные соединения посредством виртуальных тоннелей, что полностью исключает прослушивание со стороны.

Зачем необходимо скрывать IP-адрес? Например, вас заблокировали на каком-нибудь форуме, но вам хочется на нем участвовать. Блокировка обычно осуществляется по IP-адресу. Запустите Tor, введите в нем название сайта, зарегистрируйтесь под старым или новым именем (здесь как получится), и вы снова при делах! Блокировка работать не будет благодаря волшебству «лукового» браузера.

Другая распространенная ситуация: вам нужно зайти на сайт, который заблокирован в вашей стране, потому что компания-поставщик не хочет в ней работать. Это часто бывает на западных сервисах, например музыкальных. Зайдите на этот сайт через Tor, и сайт не «узнает», что вы зашли на него из России. Регистрируйтесь и работайте!

Tor имеет большую общественную значимость. Так, в 2011 году он получил премию от Фонда свободного ПО, в 2012 – премию EFF Pioneer Award. Интересно, что Россия входит в первую тройку стран по количеству пользователей Tor, так что если вы еще не освоили его, сейчас самое время.

Настоятельно рекомендуем всегда перед началом работы через браузер Tor проверять, изменился ли у вас IP-адрес и действительно ли вы анонимны в Интернете. Это можно сделать на сайте whoer.net

Анонимные операционные системы

Для чего нужна анонимность в интернете

Быть анонимным в Интернете не только модно, но и необходимо. Это требуется даже для такой мелочи, как скачивание музыкального сборника! Для таких целей сегодня почти все браузерные программы наделены «анонимной» кнопкой, а некоторые из них вместе с собой устанавливают и VPN-программы. Однако, «скрыться в браузере» совсем не обозначает «скрыться в сети». Что же делать, если необходимо именно это?

Для этого Вам потребуется использовать анонимные дистрибутивы Linux. Они созданы энтузиастами анонимности и по полной «нашпигованы» средствами для приватности данных и безопасности переписки. В большинстве своем, эти дистрибутивы нужно загружать с USB-флешки, и сделано для того, чтобы на одном компьютере у пользователя была и основная операционная система, и анонимная. Обычно такие сборки включают в себя средства шифрования переписки, анонимный браузер TOR и программу анонимности I2P.

Сегодня мы рассмотрим три анонимные операционные системы: QUBES, TAILS и JONDO.

Операционная система Qubes

Qubes использует интересный принцип запуска приложения: каждое из них запускается в отдельной виртуальной машине, разделенных на классам в зависимости от уровня важности для ОС. Браузер запускается в одной виртуалке, «Миранда» – в другой машина, а для пользователя обе программы как будто запущены на одном рабочем пространстве. Различить «виртуалки» можно лишь по цвету окна. Операционная система обычно очень точно распределяет «железные» ресурсы между виртуальными машинами, поэтому их можно запустить в большом количестве, однако следует понимать, что такое построение анонимности системы подразумевает максимальное использование процессорных мощностей и потребления оперативной памяти. При создании этой ОС были использованы Debian и Fedora в купе с оболочкой на основе KDE.

В этом году создатели операционной системы обещают выпустить новую переработанную версию под название Qubes OS, которая впервые будет предоставлять предконфигурированные стеки настроек анонимных программ.

Операционная система TAILS

Про операционную систему TAILS все услышали после того, как знаменитый шпион Сноуден прорекламировал эту ОС и показал свой ноутбук с данной системой. TAILS (The Amnesic Incognito Live System) – это сборка на основе Debian. В отличие от Qubes этот Линукс-дистрибутив работает только с флешки, никаким образом не затрагивая основную операционную систему. TAILS предоставляет пользователю максимально возможный на сегодняшний день набор для анонимности в сети. В состав сборки входит TOR Tails, шифрующий все соединения с Интернетом, программа шифрования почтой переписки и онлайн-мессенджеров, а также утилита, которая «стирает» все сохранившиеся в ОЗУ данные после того, как компьютер будет перезагружен. Также дистрибутив сканирует присутствие флешки в гнезде USB, и если её вытащить, то анонимная система тут же выключится, не дав таким образом подсмотреть за анонимным сеансом работы.

Tails радует любителей анонимности и тем, что не использует жесткий диск для сохранения данных, что обозначает невозможность восстановления любых данных (например, переписки) после завершения сеанса. Любые данные ОС предлагает сохранять пользователю самостоятельно, например, на другой сторонний носитель.

В настоящий момент имеются слухи о разработке нового дизайна для данной системы, который будет имитировать интерфейс Windows 7, что сделает ноутбуки с запущенной анонимной системой еще более незаметными при использовании, например, в кафетерии.

Операционная система JonDo

JonDo Live-DVD – еще одна сборка, предлагающая собственную разработку для приватного обмена данными. ОС JonDo шифрует и дешифрует около десятка раз каждое соединение с Интернетом специально сгенирированными ключами, тем самым практически стопроцентно защищая пользователя от слежки за ним. Это уникальное ПО, шифрующее Интернет-соединение, можно установить как и в любой Linux, так и в ОС Windows, где оно будет выполнять роль VPN-программы.

Графический интерфейс ОС JonDo, которая запускается только в live-режиме, основан на XFCE. В ее состав входит анонимная версия браузера Firefox и утилита Toolkit, которая после завершения работы зашифровывает все данные и удаляет их из ОЗУ. Немаловажным преимуществом JonDo является нетребовательность к оперативной памяти – ОС может работать со всего 512 мегабайтами «на борту».

Анонимность или все-таки конфиденциальность?

Идея не нова, а любая идея хороша настолько, насколько удовлетворяет задаче. Но какая задача-то?

Анонимность ради анонимности? Анонимность или все-таки конфиденциальность?

Давайте каждый сейчас сядет на жопу ровно и немного подумает:

1. Кто я по жизни?

2. Чем я по жизни занимаюсь?

3. Исходя из пунктов выше, каковы вероятные векторы атаки?

4. Исходя из вероятных (не фантастических или придуманных вашей паранойей) векторов, какова модель угроз?

5. Готов ли я, исходя из перечисленного, изменить свои привычки и образ жизни?

Подумали? Давайте разбираться. Подтянем все именно к сотовой связи, раз уж речь про нее. Табу там или не табу.

Что такое "мобильное устройство" и что такое "параноидальная анонимность"? В текущих реалиях это, если разобраться, вещи взаимоисключающие. Параноишь невменяемо? Выкинь мобильник. Вменяемо? См. пункт 3: Модель угроз.

Вариант: офисный пахарь, живет с мамой, каждое утро в одной и той же кофейне пьёт свой латте, но начитался каналов в Телеге и очкует, что ОПСОС увидит как он пускает слюни на анимешных тянок.

Вектор атаки: ОПСОС видит запросы к ресурсам с данным контентом, видят запросы находясь в секторе охвата конкретной базовой станции.

Модель угроз: у чела с мамкой семейный тариф, симки, на одного человека, большую часть времени законекчены на одну и ту же БС. Все сотрудники ОПСОСА его чмырят, вдруг еще мамке расскажут или пригрозят рассказать и денег попросят.

Действия: шифрование запросов и трафика, и ОПСОС не увидит что вы в сети делаете. Ну или девушку себе найдите.

Вариант: криптан, стейкающий на холодном и имеющий три биржевых акка на дропов.

Вектор: сотрудники ОПСОСА увидят что он постоянно заходит на биржевые ресурсы, обменивается трафиком с банковскими доменами. Карты дропов привязаны к симкам разных операторов, при перестановке симок рабочее устройство переподключается между станциями операторов, но все подключения завязаны на географически связанные сектора.

Модель: кто-то может воспользоваться этой информацией чтобы заняться поисками чела с целью вставить паяльник для добычи крипты.

Действия: шифрование запросов и трафика. Как и в первом варианте ОПСОС не увидит ресурсы, с которыми вы контактируете и, естественно, содержание трафика, которым вы обмениваетесь. Разграничение секторов операторов, проще говоря, очкуете - меняйте локации.

Вариант: "мама ама криминал". У него полные карманы этого самого "криминал", и чуйка мажет, что погоны рыщут. Потому что если не "рыщут", вам надо бояться не ОПСОСА с его триангуляциями, а системы "Умный город" и камеры в домофоне.

Вектор: ОПСОС может отслеживать его перемещения между БС, рабочее и личное устройства в ситуации "рыщут" вероятно поставлены на контроль по IMEI/IMSI, трафик и стандартные сотовые коммуникации мониторятся в режиме реального времени.

Модель: ОПСОС сливает заинтересованным лицам схему вашего перемещения и содержание коммуникаций. Дальше уже не его, ОПСОСА, проблемы.

Действия: какие, нахрен, могут быть действия, если вы в розыске? Действия предпринимаются чтобы в такой ситуации не оказаться, а если уж оказались - рубите концы. Все устройства в канализацию, флэшку с бэкапом важной части жизни закапываете в лесу, учите наизусть пароли и явки, и обрываетесь, если получится, на попутках за пару тысяч километров. А там как масть ляжет.

Вариантов может быть различное множество, спрогнозируйте свой персональный и отталкивайтесь от своего, а не от общепридуманной "анонимности". Условно, если оператор/провайдер не видит что я клиент биржи, для меня это значит что я для него не клиент биржи, следовательно моя задача выполнена. Анонимность же, в полном смысле термина, подразумевает огромный комплекс мероприятий, в котором левая симка и возможность смены IMEI на смартфоне/свистке - это капля в море, которая сама по себе ничего не даст, особенно если никакой конкретной модели угроз вы для себя не видите.

Анонимность ради анонимности? Анонимность или все-таки конфиденциальность?

Давайте каждый сейчас сядет на жопу ровно и немного подумает:

1. Кто я по жизни?

2. Чем я по жизни занимаюсь?

3. Исходя из пунктов выше, каковы вероятные векторы атаки?

4. Исходя из вероятных (не фантастических или придуманных вашей паранойей) векторов, какова модель угроз?

5. Готов ли я, исходя из перечисленного, изменить свои привычки и образ жизни?

Подумали? Давайте разбираться. Подтянем все именно к сотовой связи, раз уж речь про нее. Табу там или не табу.

Что такое "мобильное устройство" и что такое "параноидальная анонимность"? В текущих реалиях это, если разобраться, вещи взаимоисключающие. Параноишь невменяемо? Выкинь мобильник. Вменяемо? См. пункт 3: Модель угроз.

Вариант: офисный пахарь, живет с мамой, каждое утро в одной и той же кофейне пьёт свой латте, но начитался каналов в Телеге и очкует, что ОПСОС увидит как он пускает слюни на анимешных тянок.

Вектор атаки: ОПСОС видит запросы к ресурсам с данным контентом, видят запросы находясь в секторе охвата конкретной базовой станции.

Модель угроз: у чела с мамкой семейный тариф, симки, на одного человека, большую часть времени законекчены на одну и ту же БС. Все сотрудники ОПСОСА его чмырят, вдруг еще мамке расскажут или пригрозят рассказать и денег попросят.

Действия: шифрование запросов и трафика, и ОПСОС не увидит что вы в сети делаете. Ну или девушку себе найдите.

Вариант: криптан, стейкающий на холодном и имеющий три биржевых акка на дропов.

Вектор: сотрудники ОПСОСА увидят что он постоянно заходит на биржевые ресурсы, обменивается трафиком с банковскими доменами. Карты дропов привязаны к симкам разных операторов, при перестановке симок рабочее устройство переподключается между станциями операторов, но все подключения завязаны на географически связанные сектора.

Модель: кто-то может воспользоваться этой информацией чтобы заняться поисками чела с целью вставить паяльник для добычи крипты.

Действия: шифрование запросов и трафика. Как и в первом варианте ОПСОС не увидит ресурсы, с которыми вы контактируете и, естественно, содержание трафика, которым вы обмениваетесь. Разграничение секторов операторов, проще говоря, очкуете - меняйте локации.

Вариант: "мама ама криминал". У него полные карманы этого самого "криминал", и чуйка мажет, что погоны рыщут. Потому что если не "рыщут", вам надо бояться не ОПСОСА с его триангуляциями, а системы "Умный город" и камеры в домофоне.

Вектор: ОПСОС может отслеживать его перемещения между БС, рабочее и личное устройства в ситуации "рыщут" вероятно поставлены на контроль по IMEI/IMSI, трафик и стандартные сотовые коммуникации мониторятся в режиме реального времени.

Модель: ОПСОС сливает заинтересованным лицам схему вашего перемещения и содержание коммуникаций. Дальше уже не его, ОПСОСА, проблемы.

Действия: какие, нахрен, могут быть действия, если вы в розыске? Действия предпринимаются чтобы в такой ситуации не оказаться, а если уж оказались - рубите концы. Все устройства в канализацию, флэшку с бэкапом важной части жизни закапываете в лесу, учите наизусть пароли и явки, и обрываетесь, если получится, на попутках за пару тысяч километров. А там как масть ляжет.

Вариантов может быть различное множество, спрогнозируйте свой персональный и отталкивайтесь от своего, а не от общепридуманной "анонимности". Условно, если оператор/провайдер не видит что я клиент биржи, для меня это значит что я для него не клиент биржи, следовательно моя задача выполнена. Анонимность же, в полном смысле термина, подразумевает огромный комплекс мероприятий, в котором левая симка и возможность смены IMEI на смартфоне/свистке - это капля в море, которая сама по себе ничего не даст, особенно если никакой конкретной модели угроз вы для себя не видите.

кошелек Monero

Согласно опросу, 92% сидят на Android. Всяко лучше, чем на героине. Так или иначе, если ты, из этого числа, и любишь Monero и хочешь хранить безопасно немного криптошекелей на своём зеленом роботе, то возрадуйся, ибо нет лучшего способа это делать, чем Monerujo.

Monerujo («кошелёк Monero» с эсперанто) — первый и самый трушный кошелёк Monero под Android. Он полностью сконцентрирован исключительно на этой криптовалюте, т.е. разработчики могут сфокусироваться на самом главном — возможности безопасно, анонимно и удобно пользоваться XMR. Команда Monero так же рекомендует кошелёк.

Работает Monerujo как некастодиальный (ключи хранятся у пользователя, не на сервере) кошелёк с подключением к выбранной пользователем ноде. Блокчейн синхронизирует локально, ключей никуда не передаёт. Интегрирован со свопом SideShift, что позволяет анонимно переводить на адреса других валют: BTC, ETH, LTC, DASH и DOGE.

Детали

Детали

~ открытый исходный код на Java и C++ (вместо JS с тяжеленным Electron как у других)

~ поддержка нод в onion-сети

~ экспорт/импорт кошелька через бэкап, seed-фразу из 25 слов (+ пароль) или приватный ключ

~ поддержка кошельков только для просмотра (если нужно только мониторить транзакции основого кошелька с другого устройства)

~ (см. пред.) интеграция с железными кошельками Ledger

~ QR-коды в дополнение к адресам для перевода/приёма

~ несколько кошельков параллельно

~ генерация множества адресов

~ «уличный режим» для безопасного пользования вне дома (видны только новые переводы)

• ИМХО: Просто лучший кошелёк под Android. Ничего лишнего. Лёгкий, быстрый и безопасный. Как и сам Monero.

Monerujo («кошелёк Monero» с эсперанто) — первый и самый трушный кошелёк Monero под Android. Он полностью сконцентрирован исключительно на этой криптовалюте, т.е. разработчики могут сфокусироваться на самом главном — возможности безопасно, анонимно и удобно пользоваться XMR. Команда Monero так же рекомендует кошелёк.

Работает Monerujo как некастодиальный (ключи хранятся у пользователя, не на сервере) кошелёк с подключением к выбранной пользователем ноде. Блокчейн синхронизирует локально, ключей никуда не передаёт. Интегрирован со свопом SideShift, что позволяет анонимно переводить на адреса других валют: BTC, ETH, LTC, DASH и DOGE.

~ открытый исходный код на Java и C++ (вместо JS с тяжеленным Electron как у других)

~ поддержка нод в onion-сети

~ экспорт/импорт кошелька через бэкап, seed-фразу из 25 слов (+ пароль) или приватный ключ

~ поддержка кошельков только для просмотра (если нужно только мониторить транзакции основого кошелька с другого устройства)

~ (см. пред.) интеграция с железными кошельками Ledger

~ QR-коды в дополнение к адресам для перевода/приёма

~ несколько кошельков параллельно

~ генерация множества адресов

~ «уличный режим» для безопасного пользования вне дома (видны только новые переводы)

• ИМХО: Просто лучший кошелёк под Android. Ничего лишнего. Лёгкий, быстрый и безопасный. Как и сам Monero.

страны впн

Когда вы подключаете ВПН-сервер, вы рассчитываете на конфиденциальность. Сервер какой страны выбрать, чтобы чувствовать себя спокойнее?

Швейцария известна своими строгими нормами конфиденциальности, включая Федеральный закон о защите данных, что делает ее одной из ведущих стран в области защиты данных.

Швеция активно поддерживает приватность в интернете, защищая гражданские права и свободы.

Германия имеет одни из самых строгих в мире законов о защите данных, таких как Закон о защите данных (BDSG) и GDPR.

Нидерланды и Сингапур также известны своими прогрессивными законами о защите данных, обеспечивая высокие стандарты безопасности данных.

Важно помнить, что даже в этих странах официальные лица могут запрашивать данные у провайдеров VPN. Однако законы о защите данных обычно требуют правовых обоснований и разрешений для подобных запросов. Провайдеры VPN могут также иметь политику нерегистрации журналов соединений или сохранения минимального количества данных о пользователях.

Швейцария известна своими строгими нормами конфиденциальности, включая Федеральный закон о защите данных, что делает ее одной из ведущих стран в области защиты данных.

Швеция активно поддерживает приватность в интернете, защищая гражданские права и свободы.

Германия имеет одни из самых строгих в мире законов о защите данных, таких как Закон о защите данных (BDSG) и GDPR.

Нидерланды и Сингапур также известны своими прогрессивными законами о защите данных, обеспечивая высокие стандарты безопасности данных.

Важно помнить, что даже в этих странах официальные лица могут запрашивать данные у провайдеров VPN. Однако законы о защите данных обычно требуют правовых обоснований и разрешений для подобных запросов. Провайдеры VPN могут также иметь политику нерегистрации журналов соединений или сохранения минимального количества данных о пользователях.

Избегаем вредоносных узлов в Tor

Большинство теневого комьюнити считает Tor ультимативным решением с точки зрения анонимности и безопасности. Однако это не совсем так. При использовании Tor есть некоторые риски, способные поставить безопасность пользователя под угрозу. Например, вредоносные узлы. А что это вообще такое?

Если говорить грубо, то это, по сути поддельные выходные Tor-ноды. Их запускают злоумышленники (или правоохранители) для перехвата и искажения трафика. Такой атаке подвержен любой HTTP-трафик, у которого отсутствует TLS, специальный криптографический протокол, обеспечивающий защищённую передачу данных. Вообще команда Tor Project пообещала активнее заниматься мониторингом сети, в частности для выявления и удаления таких узлов. Но обещать не значит сделать, по крайней мере пока что.

Поэтому защищаться от подобных узлов придётся своими силами. К счастью, это не очень сложно. По-сути вам понадобится лишь установленный Python. Мы будем использовать специальный скрипт noContactInfo Tor Exit Relay Excluder, доступный (https://github.com/nusenu/noContactInfo_Exit_Excluder) на GitHub. Он позволяет автоматически исключать вредоносные узлы при сёрфинге. Всё дело в том, что у таких узлов обычно отсутствует контактная информация или есть ошибки в конфигурации, а потому их вполне реально идентифицировать. Собственно так этот скрипт и работает.

Скрипт использует специальную опцию, которая исключает вредоносные узлы только на позиции выходных нод. В других позициях (входной и средний узел) они будут использоваться и дальше. Всё дело в том, что на этих позициях вредоносные узлы практически не представляют угрозы для пользователя. Изменение конфигурации, вызванное этим скриптом, не является постоянным, то есть перезапуск браузера Tor сделает откат и скрипт нужно будет перезапустить.

Если говорить грубо, то это, по сути поддельные выходные Tor-ноды. Их запускают злоумышленники (или правоохранители) для перехвата и искажения трафика. Такой атаке подвержен любой HTTP-трафик, у которого отсутствует TLS, специальный криптографический протокол, обеспечивающий защищённую передачу данных. Вообще команда Tor Project пообещала активнее заниматься мониторингом сети, в частности для выявления и удаления таких узлов. Но обещать не значит сделать, по крайней мере пока что.

Поэтому защищаться от подобных узлов придётся своими силами. К счастью, это не очень сложно. По-сути вам понадобится лишь установленный Python. Мы будем использовать специальный скрипт noContactInfo Tor Exit Relay Excluder, доступный (https://github.com/nusenu/noContactInfo_Exit_Excluder) на GitHub. Он позволяет автоматически исключать вредоносные узлы при сёрфинге. Всё дело в том, что у таких узлов обычно отсутствует контактная информация или есть ошибки в конфигурации, а потому их вполне реально идентифицировать. Собственно так этот скрипт и работает.

Скрипт использует специальную опцию, которая исключает вредоносные узлы только на позиции выходных нод. В других позициях (входной и средний узел) они будут использоваться и дальше. Всё дело в том, что на этих позициях вредоносные узлы практически не представляют угрозы для пользователя. Изменение конфигурации, вызванное этим скриптом, не является постоянным, то есть перезапуск браузера Tor сделает откат и скрипт нужно будет перезапустить.

В двух словах о Qubes

Обычно тем, кто хочет апнуть свой левел в анонимости и безопасности, рекомендуется к использованию всем известная ОС Tails. Её же чаще всего советуют тем, кто собирается занятся не самыми однозначными с точки зрения закона вещами в сети. Но это не значит, что данная ОС является ультимативным выбором.

Вот есть, к примеру, замечательная Qubes OS, чья архитектура по-праву может считаться уникальной. Эта операционка позволяет выполнять разные задачи на отдельных, изолированных друг от друга, виртуальных машинах. Такая архитектура является гарантией, что любые нарушения безопасности и потенциальные угрозы будут оставаться в пределах одной изолированной виртуальной машины и не повлияют на другие, да и в целом открывает широчайшие возможности.

Ещё в этой операционке можно использовать специальную функцию, которая сделает выбранную виртуальную машину «одноразовой». Это значит, что после её закрытия он сбросится к исходному с состоянию, что обеспечивает дополнительный уровень безопасности и позволяет не оставлять после использования следов.

Данные, которые передаются в Qubes между виртуальными машинами по-умолчанию зашифрованы. То же самое касается и жёсткого диска. Ну и само собой, при желании весь сетевой трафик можно пропустить через Тор.

Qubes на первый взгляд кажется сложной, но на самом деле это не так. Из очевидных недостатков Qubes можно выделить то, что для её комфортного использования потребуется относительно мощное устройство: SSD, 16 ГБ оперативки и четырехъядерный проц. В то же время Tails запускается буквально на любом калькуляторе.

Вот есть, к примеру, замечательная Qubes OS, чья архитектура по-праву может считаться уникальной. Эта операционка позволяет выполнять разные задачи на отдельных, изолированных друг от друга, виртуальных машинах. Такая архитектура является гарантией, что любые нарушения безопасности и потенциальные угрозы будут оставаться в пределах одной изолированной виртуальной машины и не повлияют на другие, да и в целом открывает широчайшие возможности.

Ещё в этой операционке можно использовать специальную функцию, которая сделает выбранную виртуальную машину «одноразовой». Это значит, что после её закрытия он сбросится к исходному с состоянию, что обеспечивает дополнительный уровень безопасности и позволяет не оставлять после использования следов.

Данные, которые передаются в Qubes между виртуальными машинами по-умолчанию зашифрованы. То же самое касается и жёсткого диска. Ну и само собой, при желании весь сетевой трафик можно пропустить через Тор.

Qubes на первый взгляд кажется сложной, но на самом деле это не так. Из очевидных недостатков Qubes можно выделить то, что для её комфортного использования потребуется относительно мощное устройство: SSD, 16 ГБ оперативки и четырехъядерный проц. В то же время Tails запускается буквально на любом калькуляторе.

Конвертер валют

Пользователи онлайн

- Amplitude

- OMNIA

- lesleyadrian

- 14nd24

- Псевдоэфирыч

- Изомерист

- Анархимик

- Диметилацетат

- Кетонятор

- Лаббро

- Ацетатник

- Бромбензенов

- ИзоПара

- Гомологист

- Реакторщик

- Нитролаб

- Оксиматор

- Карбончик

- Стереоизом

- Оргасинтез

- АльфаФенил

- Метиламинатор

- Альдегидыч

- DimethylX

- Benzyne

- Dr. Shulgin

- Синаптин

- Бромэтиламин

- Реаптаксер

- Пирролидоныч

- Serotonaut

- Etherwave

- Фенилбрат

- Ket0Synth

- Триазольщик

- QuantumReagent

- Хлорбутан

- MoleculeMind

- Hoffmanic

- Толуолкин

- HalogenHex

- NeuroSynth

- XenonTrip

Всего: 57 (пользователей: 43, гостей: 14)