Как безопасно зайти в даркнет в 2024: простое руководство

Даркнет — самая противоречивая часть Интернета. Обычно его изображают как злое, скрытое место, где преступники общаются и занимаются незаконной деятельностью. Хотя отчасти это правда, существует множество веских причин для доступа к даркнету, и главным преимуществом является анонимность.

Вы не можете зайти в даркнет через обычные браузеры и поисковые системы, поскольку он доступен только через специальные браузеры, такие как Tor. Этот децентрализованный браузер имеет уникальные конфигурации, позволяющие замаскировать вашу личность и затруднить посторонним наблюдение за вашей деятельностью в Интернете.

Краткое руководство: как безопасно получить доступ к даркнету за 3 простых шага

- Загрузите браузер Tor. Этот специализированный браузер позволяет вам получать доступ к веб-сайтам даркнета, что невозможно сделать с помощью стандартного браузера. В целях безопасности скачивайте браузер только с официального сайта Tor.

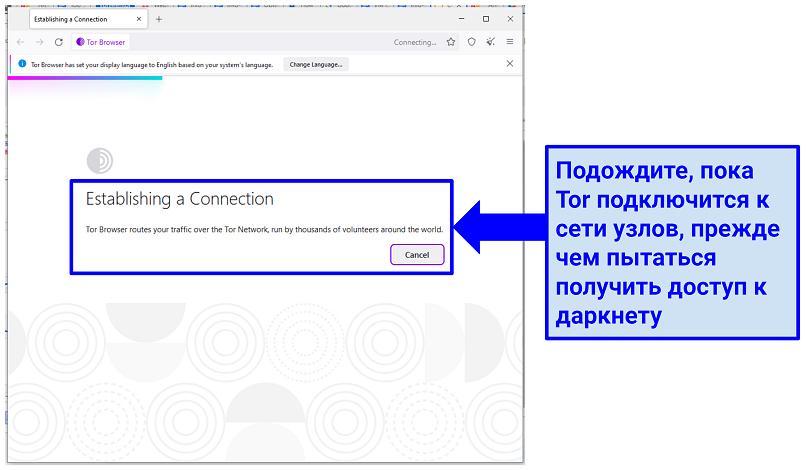

- Настройте соединение. Настройте Tor в соответствии с вашими предпочтениями безопасности, затем нажмите кнопку подключения и подождите, пока Tor подключит вас к сети узлов. Полное руководство по настройке вы можете найти здесь.

- Получите доступ к даркнету. Введите onion-адрес нужного сайта или воспользуйтесь поисковыми системами даркнета, чтобы найти разные сайты в даркнете.

Совет от профессионалов: используйте VPN с Tor

Хотя Tor предназначен для обеспечения конфиденциальности при просмотре даркнета, он не совсем безопасен. В сети Tor могут быть вредоносные узлы, и всегда существует риск утечки вашего IP-адреса. Третьи лица, такие как ваш интернет-провайдер, также могут видеть, когда вы получаете доступ к Tor, и сообщать об этом властям, даже если вы не делаете ничего противозаконного. При использовании Tor важно иметь дополнительные меры безопасности.Лучший способ сохранить анонимность в даркнете — использовать VPN с Tor. Это простое в использовании приложение шифрует ваш интернет-трафик, перенаправляя его через свои частные серверы и скрывая ваш IP-адрес. Это скроет ваши личные данные от посторонних глаз, хакеров, трекеров и других киберугроз, связанных с даркнетом.

Функции безопасности уровня военных

СКИДКА: Экономия 48% + гарантия возврата 30 дней

Выбор редакции для безопасности

Наша оценка: 10.0

Первоклассное шифрование для защиты онлайн

Проверено: не собирает и не передаёт данные

Посетить ExpressVPN

Примечание редактора: Прозрачность является одной из главных ценностей нашей команды vpnMentor, поэтому сообщаем вам, что мы входим в группу компаний, которой также принадлежит ExpressVPN. Однако это не влияет на процесс составления обзора.

Что такое даркнет?

Даркнет — это третий слой Интернета после поверхностного и глубокого веба. Вот общее объяснение того, что вы можете найти на каждом слое:Поверхностная сеть

Поверхностная сеть (или чистая сеть) — это часть Интернета, к которой вы можете получить доступ в любое время с помощью основных браузеров (таких как Chrome, Firefox, Safari и т.д.). Она включает в себя любую страницу, которую вы можете найти с помощью простого поиска Google. Однако ваш доступ ограничен той информацией, которую администратор веб-сайта разрешает вам видеть. Вы не можете получить доступ к внутренним файлам, страницам учетной записи или архивам.Возьмем, к примеру, интернет-магазины, такие как eBay. Вы можете свободно просматривать продукты в поверхностной сети. Но чтобы увидеть данные своей личной учетной записи или совершить покупку, вам необходимо войти в систему. Как только вы войдете в систему, вы выйдете за пределы поверхностной сети и попадете в глубокую сеть.

Глубокая сеть

Глубокая сеть — это частный уровень, и он часто защищен паролем. Это самая большая часть Интернета, занимающая около 96% Интернета. Доступ к страницам глубокого Интернета невозможен с помощью простого поиска, поскольку поисковые системы не индексируют их. Это уровень Интернета, доступный только людям с определенной ссылкой или учетными данными для входа.В эту категорию входят облачные диски, страницы учетных записей на различных веб-сайтах, медицинские записи, информация о кредитных картах, отчеты и т.д. Для доступа к страницам в глубокой сети часто требуется определенный URL-адрес и пароль. Например, база данных вашей компании будет находиться в глубокой сети.

Даркнет и глубокая сеть — это не одно и то же, хотя люди часто используют эти два термина как синонимы.

Даркнет

Даркнет — это третий слой Интернета, и его труднее всего найти. Он состоит из веб-сайтов, которые используют домен верхнего уровня «.onion» вместо «.com», «.net» и т.д. Вы не можете получить доступ к сайтам «.onion» через обычные браузеры, такие как Chrome и Firefox.В то время как поверхностную и глубокую сеть можно просматривать обычным образом, для даркнета требуется специальное программное обеспечение. Tor (The Onion Router) — наиболее часто используемый браузер для даркнета. Однако он также доступен через такие сети, как Freenet, Riffle и I2P. В даркнете можно найти как легальные, так и нелегальные веб-сайты/деятельность, поскольку это никак не регулируется.

Onion Router (Tor) и другие браузеры даркнета предлагают некоторую защиту, но она ограничена. Tor пропускает ваш трафик через ряд ретрансляторов, называемых «узлами», поэтому его труднее отследить. Таким образом, хотя ваш интернет-провайдер не может видеть вашу конкретную активность, он может видеть, что вы используете даркнет. Это может выглядеть подозрительно, даже если вы не делаете ничего незаконного. С даркнетом также связано множество киберугроз, таких как хакеры, вирусы и потенциальная опасность, исходящая от злоумышленников, управляющих определенными узлами.

Как безопасно зайти в даркнет

Доступ к даркнету может быть рискованным, но при наличии правильных инструментов и мер предосторожности можно безопасно перемещаться по этой части Интернета. Ниже мы перечисляем 4 способа защитить себя при доступе к даркнету:Безопасные веб-браузеры

Вы не можете получить доступ к даркнету с помощью обычных браузеров, таких как Chrome, Edge или Safari. Вы должны использовать безопасный веб-браузер, в котором приоритетом является конфиденциальность и безопасность, и который может получить доступ к onion-сайтам.Лучшим браузером для безопасного доступа к даркнету является браузер Tor. Tor предназначен для анонимизации вашей онлайн-активности путем шифрования ваших данных и их передачи через сеть добровольно управляемых узлов по всему миру. Из-за этого кому-либо будет сложно отслеживать ваше подключение к Интернету или определять ваше местоположение. Браузер Tor также по умолчанию блокирует плагины, JavaScript и другие потенциально вредоносные элементы, повышая вашу безопасность при просмотре даркнета.

Помимо Tor, есть и другие браузеры, которые вы можете использовать для доступа к даркнету, но они предлагают разные уровни доступности и безопасности и имеют меньшие сети узлов.

IP2 быстрее, чем Tor, и обеспечивает более надежную одноранговую безопасность, поскольку для шифрования трафика используются односторонние туннели. Это означает, что может быть перехвачен только входящий или исходящий трафик, а не оба. Кроме того, он использует распределенную сетевую базу данных, которую труднее атаковать, чем фиксированные и надежные серверы каталогов Tor.

Однако вы не сможете использовать I2P для доступа к такому количеству сайтов, как через Tor. Вы можете получить доступ только к определенным сайтам (так называемым «eepsites»). Кроме того, его немного сложнее настроить. После загрузки и установки вам также придется настроить его вручную через роутер, отдельные приложения и/или настройки прокси-сервера браузера.

Freenet — еще одна альтернатива Tor, но скорее анонимное место для однорангового обмена контентом. Пользователи могут создавать свои собственные частные группы для обмена контентом, называемые режимом даркнета. Или они могут использовать режим opennet для случайного назначения других пиров в сети. Как и I2P, он использует распределенную сетевую базу данных для дополнительной защиты от кибератак.

Freenet прост — вы просто скачиваете и устанавливаете его. Он автоматически запускается в вашем веб-браузере при открытии, поэтому я рекомендую использовать другой браузер, чем тот, что вы используете обычно, чтобы обеспечить конфиденциальность. Вам не нужен сервер для загрузки контента во Freenet, если ваш контент популярен, он будет доступен. Но, как и I2P, Freenet не предоставит вам доступ к ссылкам .onion, а только к контенту, загруженному во Freenet.

Используйте VPN

Даже с помощью Tor третьи лица могут отслеживать ваши действия и раскрывать вашу личность и местоположение. Было бы полезно использовать VPN вместе с браузером Tor, чтобы добавить дополнительный уровень безопасности и анонимности.VPN шифрует ваш интернет-трафик и маскирует ваш IP-адрес, что затрудняет отслеживание вашей активности в Интернете. Даже если кто-то использует вредоносные узлы в сети Tor, чтобы узнать ваш IP-адрес, он увидит только IP-адрес VPN вместо вашего настоящего.

VPN также помогает защитить вашу конфиденциальность, не позволяя вашему интернет-провайдеру контролировать ваше соединение. Я рекомендую выбирать VPN премиум-класса с проверенной политикой отсутствия журналов, который находится в стране, дружественной к конфиденциальности, и предлагает высокоуровневое шифрование, защиту от утечек IP/DNS и функцию аварийного переключателя. Не забудьте подключиться к VPN-серверу перед запуском браузера Tor для максимальной безопасности.